miércoles, 27 de noviembre de 2013

miércoles, 6 de noviembre de 2013

Cuestionario redes

1)Tiempo de Vida del Datagrama, especifica el numero de segundos que se permite al Datagrama circular por la red antes de ser descartado.

2)L fragmentacion de paquetes sed debe a: La fragmentación IP es un mecanismo que permite separar (o fragmentar) un paquete IP entre varios bloques de datos, si su tamaño sobrepasa la unidad máxima de transferencia(Maximum Transfer Unit - MTU) del canal.1 Luego, el RFC 815 describe un algoritmo simplificado de reensamblaje.2

3) El protocolo ip no se considera fiable porque.. es el software que implementa el mecanismo de entrega de paquetes sin conexion y no es confiable por eso.

4)Puede ser una red en malla, o un bus.

5) MTU : Es el tamaño máximo que puede ocupar un paquete de información en protocolo IP.

6) TCP/IP: son las siglas de Transmission Control Protocol/Internet Protocol, el lenguaje que rige todas las comunicaciones entre todos los ordenadores en Internet. TCP/IP es un conjunto de instrucciones que dictan cómo se han de enviar paquetes de información por distintas redes. También tiene una función de verificación de errores para asegurarse que los paquetes llegan a su destino final en el orden apropiado.

7)Un ordenador normalmente tiene que enviar al mismo destino más de un datagrama IP. Como es ineficiente descubrir la dirección física del destino para cada datagrama que se envía a un ordenador o router de la red local, la solución es usar : Una tabla ARP

8)Domain Name System o DNS (en español: sistema de nombres de dominio) es un sistema de nomenclatura jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.

9)Asignacion de direccion IPDependiendo de la implementacion concreta, el servidor DHCP tiene tres metodos para asignar direcciones IP.

Manualmente.* Cuando el servidor tiene a su dispocion una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administracion de la RED.Solo clientes con un direccion MAC valida recibiran una direccion IP del servidor.

Automaticamente** Donde el servidor DHCP asigna permanentemente una direccion IP libre, tomada de un rango prefijado por el administrador, a cualquier cliente que solicite una.

Dinamicamente**El unico metodo que permite la reutilizacion de direcciones IP.

El administrador de la red asigna un rango de direccion IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicacion TCP/IP configurado para solicitar una direccion IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un perioso de validez limitado.

IP FIJA: : Una direccion de IP FIJA es una IP la cual es asignada por el usuario , o bien dada por el proveedor de ISP en la primera conexcion.

Las IPs fijas actualmente en el mercado de acceso a Internet tienen n coste adicional mensual. estas IPs son asinadas por el usuario despues de haber recibido la informacion del proveedor o bien asignadas por el proveedor en el momento de la primera conexcion.

Y para que sirve? Esto permite al usuario montar servidores webs, correm FTP, etc y dirigir un nombre de dominio a esta IP sin tener que mantener actualizado el servidor DNS cada vez que cambie la IP como ocurre con las IPs Dinamicas.

Direcciones IPv6 La fundacion de la direccion IPv6 es exactamente la misma a su predecesor Ip4v, pero dentro del protocolo Ipv6. Esta compueta por 8 segmentos de 2bytes cada uno, que suman un total de 128bits, el equivalente a unos 3.4x10 hosts direccionables.La ventaja con respecto a la direccion IPv4 es obvia en cuanto a su capacidad de direccionamiento.

Su representacion suele ser hexadecimal y para la separacion de cada par de octetos se emplea el simbolo . (Un punto). Un bloque abarca desde 0000 hasta FFFF. algunas reglas acerca de la representacion de direcciones IPv6 son: LOs ceros iniciales, como el Ipv4, se puede obviar.

Ejemplo: 2001:0123:0004:00ab:0cde:3403:0001:0063-… 2001:123:4ab.cde:3403:1:63

Los bloques contiguos de ceros se pueden comprimir empleando :: Esta operacion solo se puede hacer UNA vez.

Ejemplo: 2001:0:0:0:0:0:04--)2001::4

DIRECCION MAC : La direccion MAC (Media Acces Control Address) es un identificador hexadecimal de 48bits que corresponde de forma unica con un tarjeta o interfaz de red, Es individual, cada dispositivo tiene su propia direccion MAC determinada y configurada por el IEEE (los primeros 24bits) y el fabricante (los ultimos 24bits). No todos los protecolos de comunicacion usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente unicos.

La direccion MAC es utilizada en varias tecnologias entre las que se incluyen Ethernet y 802.11 (redes wifi)

Mac Opera en la capa 2 del modelo OSI.encargada de hacer fluir la informacion libre de errores entre dos maquinas conectadas directamente.Para ello se generan tramas, pequeños bloques de informacion que contienen en su cabeceralas direcciones MAC correspondiente al emisor y receptor de la informacion.

10)El término host ("anfitrión", en español) es usado en informática para referirse a las computadoras conectadas a una red, que proveen y utilizan servicios de ella. Los usuarios deben utilizar anfitriones para tener acceso a la red. En general, los anfitriones son computadores monousuario o multiusuario que ofrecen servicios de transferencia de archivos, conexión remota, servidores de base de datos, servidores web, etc. Los usuarios que hacen uso de los anfitriones pueden a su vez pedir los mismos servicios a otras máquinas conectadas a la red. De forma general un anfitrión es todo equipo informático que posee una dirección IP y que se encuentra interconectado con uno o más equipos. Un host o anfitrión es un ordenador que funciona como el punto de inicio y final de las transferencias de datos. Comúnmente descrito como el lugar donde reside un sitio web. Un anfitrión de Internet tiene una dirección de Internet única (dirección IP) y un nombre de dominio único o nombre de anfitrión.

11)Protocolo de red es: para la comunicación de datos a través de paquetes conmutados.

12)La idea es sencilla, hacer que redes de ordenadores utilicen un rango de direcciones especiales (IPs privadas) y se conecten a Internet usando una única dirección IP (IP pública). Gracias a este “parche”, las grandes empresas sólo utilizarían una dirección IP y no tantas como máquinas hubiese en dicha empresa. También se utiliza para conectar redes domésticas a Internet.

13)En la terminología de Internet, una red privada es una red que usa el espacio de direcciones IP especificadas en el documento RFC 1918. A los terminales puede asignársele direcciones de este espacio de direcciones cuando se requiera que ellas deban comunicarse con otras terminales dentro de la red interna (una que no sea parte de Internet) pero no con Internet directamente.Las redes privadas son bastante comunes en esquemas de redes de área local (LAN) de oficina, pues muchas compañías no tienen la necesidad de una dirección IP global para cada estación de trabajo, impresora y demás dispositivos con los que la compañía cuente. Otra razón para el uso de direcciones de IP privadas es la escasez de direcciones IP públicas que pueden ser registradas. IPv6 se creó justamente para combatir esta escasez, pero aún no ha sido adoptado en forma definitiva.

14)La máscara de subred señala qué bytes (o qué porción) de su dirección es el identificador de la red. La máscara consiste en una secuencia de unos seguidos de una secuencia de ceros escrita de la misma manera que una dirección IP, por ejemplo, una máscara de 20 bits se escribiría 255.255.240.0, es decir una dirección IP con 20 bits en 1 seguidos por 12 bits en 0, pero separada en bloques de a 8 bits escritos en decimal. La máscara determina todos los parámetros de una subred: dirección de red, dirección de difusión (broadcast) y direcciones asignables a nodos de red (hosts).

Los routers constituyen los límites entre las subredes. La comunicación desde y hasta otras subredes es hecha mediante un puerto específico de un router específico, por lo menos momentáneamente.

15)El comando "Ipconfig" informa de la dirección IP 0.0.0.0

2)L fragmentacion de paquetes sed debe a: La fragmentación IP es un mecanismo que permite separar (o fragmentar) un paquete IP entre varios bloques de datos, si su tamaño sobrepasa la unidad máxima de transferencia(Maximum Transfer Unit - MTU) del canal.1 Luego, el RFC 815 describe un algoritmo simplificado de reensamblaje.2

3) El protocolo ip no se considera fiable porque.. es el software que implementa el mecanismo de entrega de paquetes sin conexion y no es confiable por eso.

4)Puede ser una red en malla, o un bus.

5) MTU : Es el tamaño máximo que puede ocupar un paquete de información en protocolo IP.

6) TCP/IP: son las siglas de Transmission Control Protocol/Internet Protocol, el lenguaje que rige todas las comunicaciones entre todos los ordenadores en Internet. TCP/IP es un conjunto de instrucciones que dictan cómo se han de enviar paquetes de información por distintas redes. También tiene una función de verificación de errores para asegurarse que los paquetes llegan a su destino final en el orden apropiado.

7)Un ordenador normalmente tiene que enviar al mismo destino más de un datagrama IP. Como es ineficiente descubrir la dirección física del destino para cada datagrama que se envía a un ordenador o router de la red local, la solución es usar : Una tabla ARP

8)Domain Name System o DNS (en español: sistema de nombres de dominio) es un sistema de nomenclatura jerárquica para computadoras, servicios o cualquier recurso conectado a Internet o a una red privada. Este sistema asocia información variada con nombres de dominios asignado a cada uno de los participantes. Su función más importante, es traducir (resolver) nombres inteligibles para las personas en identificadores binarios asociados con los equipos conectados a la red, esto con el propósito de poder localizar y direccionar estos equipos mundialmente.

9)Asignacion de direccion IPDependiendo de la implementacion concreta, el servidor DHCP tiene tres metodos para asignar direcciones IP.

Manualmente.* Cuando el servidor tiene a su dispocion una tabla que empareja direcciones MAC con direcciones IP, creada manualmente por el administracion de la RED.Solo clientes con un direccion MAC valida recibiran una direccion IP del servidor.

Automaticamente** Donde el servidor DHCP asigna permanentemente una direccion IP libre, tomada de un rango prefijado por el administrador, a cualquier cliente que solicite una.

Dinamicamente**El unico metodo que permite la reutilizacion de direcciones IP.

El administrador de la red asigna un rango de direccion IP para el DHCP y cada ordenador cliente de la LAN tiene su software de comunicacion TCP/IP configurado para solicitar una direccion IP del servidor DHCP cuando su tarjeta de interfaz de red se inicie. El proceso es transparente para el usuario y tiene un perioso de validez limitado.

IP FIJA: : Una direccion de IP FIJA es una IP la cual es asignada por el usuario , o bien dada por el proveedor de ISP en la primera conexcion.

Las IPs fijas actualmente en el mercado de acceso a Internet tienen n coste adicional mensual. estas IPs son asinadas por el usuario despues de haber recibido la informacion del proveedor o bien asignadas por el proveedor en el momento de la primera conexcion.

Y para que sirve? Esto permite al usuario montar servidores webs, correm FTP, etc y dirigir un nombre de dominio a esta IP sin tener que mantener actualizado el servidor DNS cada vez que cambie la IP como ocurre con las IPs Dinamicas.

Direcciones IPv6 La fundacion de la direccion IPv6 es exactamente la misma a su predecesor Ip4v, pero dentro del protocolo Ipv6. Esta compueta por 8 segmentos de 2bytes cada uno, que suman un total de 128bits, el equivalente a unos 3.4x10 hosts direccionables.La ventaja con respecto a la direccion IPv4 es obvia en cuanto a su capacidad de direccionamiento.

Su representacion suele ser hexadecimal y para la separacion de cada par de octetos se emplea el simbolo . (Un punto). Un bloque abarca desde 0000 hasta FFFF. algunas reglas acerca de la representacion de direcciones IPv6 son: LOs ceros iniciales, como el Ipv4, se puede obviar.

Ejemplo: 2001:0123:0004:00ab:0cde:3403:0001:0063-… 2001:123:4ab.cde:3403:1:63

Los bloques contiguos de ceros se pueden comprimir empleando :: Esta operacion solo se puede hacer UNA vez.

Ejemplo: 2001:0:0:0:0:0:04--)2001::4

DIRECCION MAC : La direccion MAC (Media Acces Control Address) es un identificador hexadecimal de 48bits que corresponde de forma unica con un tarjeta o interfaz de red, Es individual, cada dispositivo tiene su propia direccion MAC determinada y configurada por el IEEE (los primeros 24bits) y el fabricante (los ultimos 24bits). No todos los protecolos de comunicacion usan direcciones MAC, y no todos los protocolos requieren identificadores globalmente unicos.

La direccion MAC es utilizada en varias tecnologias entre las que se incluyen Ethernet y 802.11 (redes wifi)

Mac Opera en la capa 2 del modelo OSI.encargada de hacer fluir la informacion libre de errores entre dos maquinas conectadas directamente.Para ello se generan tramas, pequeños bloques de informacion que contienen en su cabeceralas direcciones MAC correspondiente al emisor y receptor de la informacion.

10)El término host ("anfitrión", en español) es usado en informática para referirse a las computadoras conectadas a una red, que proveen y utilizan servicios de ella. Los usuarios deben utilizar anfitriones para tener acceso a la red. En general, los anfitriones son computadores monousuario o multiusuario que ofrecen servicios de transferencia de archivos, conexión remota, servidores de base de datos, servidores web, etc. Los usuarios que hacen uso de los anfitriones pueden a su vez pedir los mismos servicios a otras máquinas conectadas a la red. De forma general un anfitrión es todo equipo informático que posee una dirección IP y que se encuentra interconectado con uno o más equipos. Un host o anfitrión es un ordenador que funciona como el punto de inicio y final de las transferencias de datos. Comúnmente descrito como el lugar donde reside un sitio web. Un anfitrión de Internet tiene una dirección de Internet única (dirección IP) y un nombre de dominio único o nombre de anfitrión.

11)Protocolo de red es: para la comunicación de datos a través de paquetes conmutados.

12)La idea es sencilla, hacer que redes de ordenadores utilicen un rango de direcciones especiales (IPs privadas) y se conecten a Internet usando una única dirección IP (IP pública). Gracias a este “parche”, las grandes empresas sólo utilizarían una dirección IP y no tantas como máquinas hubiese en dicha empresa. También se utiliza para conectar redes domésticas a Internet.

13)En la terminología de Internet, una red privada es una red que usa el espacio de direcciones IP especificadas en el documento RFC 1918. A los terminales puede asignársele direcciones de este espacio de direcciones cuando se requiera que ellas deban comunicarse con otras terminales dentro de la red interna (una que no sea parte de Internet) pero no con Internet directamente.Las redes privadas son bastante comunes en esquemas de redes de área local (LAN) de oficina, pues muchas compañías no tienen la necesidad de una dirección IP global para cada estación de trabajo, impresora y demás dispositivos con los que la compañía cuente. Otra razón para el uso de direcciones de IP privadas es la escasez de direcciones IP públicas que pueden ser registradas. IPv6 se creó justamente para combatir esta escasez, pero aún no ha sido adoptado en forma definitiva.

14)La máscara de subred señala qué bytes (o qué porción) de su dirección es el identificador de la red. La máscara consiste en una secuencia de unos seguidos de una secuencia de ceros escrita de la misma manera que una dirección IP, por ejemplo, una máscara de 20 bits se escribiría 255.255.240.0, es decir una dirección IP con 20 bits en 1 seguidos por 12 bits en 0, pero separada en bloques de a 8 bits escritos en decimal. La máscara determina todos los parámetros de una subred: dirección de red, dirección de difusión (broadcast) y direcciones asignables a nodos de red (hosts).

Los routers constituyen los límites entre las subredes. La comunicación desde y hasta otras subredes es hecha mediante un puerto específico de un router específico, por lo menos momentáneamente.

15)El comando "Ipconfig" informa de la dirección IP 0.0.0.0

miércoles, 23 de octubre de 2013

Linksys

mac:00189fcbf57

ssid: linksys

nombre: canala 6

velocidad: 54mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

señal: -65

ruido: -100

flags: 0411

beacon interval: 100

Tp link

Ssid: tp link

mac: b0847aa1ba16

nombre: canal 11

velocidad: 54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet:no tiene

señal:-75

ruido:-100

flags:041

beacon interval: 100

Wifi arnet

ssid: c864c70e8a32

mac: wi-fi.arnet

nombre: canal 1

velocidad:54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet: no tiene

señal: -91

ruido: -100

flags: 0431

beacon interval: 200

mac:00189fcbf57

ssid: linksys

nombre: canala 6

velocidad: 54mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

señal: -65

ruido: -100

flags: 0411

beacon interval: 100

Tp link

Ssid: tp link

mac: b0847aa1ba16

nombre: canal 11

velocidad: 54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet:no tiene

señal:-75

ruido:-100

flags:041

beacon interval: 100

Wifi arnet

ssid: c864c70e8a32

mac: wi-fi.arnet

nombre: canal 1

velocidad:54 mbps

fabricante: (fake)

tipo de encriptacion: ap

direccion ip: no tiene

subnet: no tiene

señal: -91

ruido: -100

flags: 0431

beacon interval: 200

viernes, 4 de octubre de 2013

viernes 27 de septiembre

Diferencias entre ip publicas y privadas: Las IP públicas y privadas no son diferentes en sí mismas, como tampoco lo son las IP fijas y

dinámicas. Tienen una forma y una función muy parecidas pero se utilizan en casos distintos.

IP Pública

Es la que tiene asignada cualquier equipo o dispositivo conectado de forma directa a Internet. Algunos ejemplos son: los servidores que alojan sitios web como Google, los router o modems que dan a acceso a Internet, otros elementos de hardware que forman parte de su infraestructura, etc.

Las IP públicas son siempre únicas. No se pueden repetir. Dos equipos con IP de ese tipo pueden conectarse directamente entre sí. Por ejemplo, tu router con un servidor web. O dos servidores web entre sí.

Se utiliza para identificar equipos o dispositivos dentro de una red doméstica o privada. En general, en redes que no sean la propia Internet y utilicen su mismo protocolo (el mismo "idioma" de comunicación).

Las IP privadas están en cierto modo aisladas de las públicas. Se reservan para ellas determinados rangos de direcciones. Son estos:

Para IPv4

De 10.0.0.0 a 10.255.255.255

172.16.0.0 a 172.31.255.255

192.168.0.0 a 192.168.255.255

169.254.0.0 a 169.254.255.255

Funcionamiento

En la NAT existen varios tipos de funcionamiento:

Estática

Una dirección IP privada se traduce siempre en una misma dirección IP pública. Este modo de funcionamiento permitiría a un host dentro de la red ser visible desde Internet. (Ver imagen anterior)

Dinámica

El router tiene asignadas varias direcciones IP públicas, de modo que cada dirección IP privada se mapea usando una de las direcciones IP públicas que el router tiene asignadas, de modo que a cada dirección IP privada le corresponde al menos una dirección IP pública.

Cada vez que un host requiera una conexión a Internet, el router le asignará una dirección IP pública que no esté siendo utilizada. En esta ocasión se aumenta la seguridad ya que dificulta que un host externo ingrese a la red ya que las direcciones IP públicas van cambiando.

Sobrecarga

La NAT con sobrecarga o PAT (Port Address Translation) es el más común de todos los tipos, ya que es el utilizado en los hogares. Se pueden mapear múltiples direcciones IP privadas a través de una dirección IP pública, con lo que evitamos contratar más de una dirección IP pública. Además delahorro económico, también se ahorran direcciones IPv4, ya que aunque la subred tenga muchas máquinas, todas salen a Internet a través de una misma dirección IP pública.

Para poder hacer esto el router hace uso de los puertos. En los protocolos TCP y UDP se disponen de 65.536 puertos para establecer conexiones. De modo que cuando una máquina quiere establecer una conexión, el router guarda su IP privada y el puerto de origen y los asocia a la IP pública y un puerto al azar. Cuando llega información a este puerto elegido al azar, el router comprueba la tabla y lo reenvía a la IP privada y puerto que correspondan.

Solapamiento

Cuando una dirección IP privada de una red es una dirección IP pública en uso, el router se encarga de reemplazar dicha dirección IP por otra para evitar el conflicto de direcciones.

Proxi:

Un servidor Proxy es un ordenador que sirve de intermediario entre un navegador Web e Internet. El Proxy contribuye a la seguridad de la red. Por lo general está situada en la DMZ (zona desmilitarizada). Los servidores Proxy permiten dar seguridad y mejorar el acceso a páginas Web, conservándolas en la caché. De este modo, cuando un usuario envía una petición para acceder a una página Web que está almacenada en la caché, la respuesta y el tiempo de visualización es más rápido.

Los servidores Proxy aumentan también la seguridad ya que pueden filtrar cierto contenido Web y programas maliciosos.

El filtradoEl filtrado se aplica en función de la política de seguridad implementada en la red. Este permite bloquear sitios considerados maliciosos o sitios considerados inútiles en relación a la actividad de la empresa (pornografía, etc..)

AutenticaciónA fin de limitar el acceso a la red exterior, y aumentar de este modo la seguridad de la red local, se puede implementar un sistema de autenticación para acceder a recursos externos. Esto es bastante disuasivo para los usuarios que desean visitar sitios que estén en contra de las reglas de uso de Internet en la empresa.

Almacenamiento de LogsEl almacenamiento de logs de los sitios visitados y páginas vistas, permite al administrador de la red redefinir la política de seguridad de la red y/o detectar a un usuario que visita frecuentemente sitios maliciosos o sin relación con la actividad de la empresa.

Diferencias entre nat y proxi: NAT 'Network Address Translation' o IP Masquerade es utilizado comunmente cuando se requiere conectividad de una LAN a Internet pero solo se tiene acceso a una sola dirección IP de Internet. El proxy es exactamente lo mismo, la nat es la dirección fisica que sale a internet de una intranet la cual es solamente 1. Por ej. Una Red de 8 Pc´s y 1 servidor, los 8Pc´s solo tendrían una ip para la red interna mientras que el server tendría dos ip´s. La ip de la red interna y la ip de acceso a internet (la dirección ip externa del servidor proxy seria la NAT), por la cual a traves de un puente (proxy)entre la tarjeta de red de la red interna y la tarjeta de red de internet, que da acceso a los demás pc´s a internet. Espero que te sea util. Saludos Shoke.

Diferencias entre firewall y proxi: Firewalls y servidores proxy son dos tecnologías que son muy comunes cuando hablamos de Internet. Ambos sirven funciones muy similares a los gateways de paquetes a atravesar para llegar a su destino. A pesar de esto, hay una diferencia fundamental entre un firewall y un servidor proxy. El propósito principal de un firewall es para evitar que personas no autorizadas puedan establecer una conexión y el acceso a la red. En contraste, el propósito principal de un servidor proxy es actuar como un relé, a fin de facilitar la conexión entre dos puntos.

En realidad, los servidores proxy también puede como firewalls cuando está programado para hacerlo. Pueden inspeccionar los paquetes que se envían y se reciben, entonces descartan o permiten el paso de acuerdo con las normas que se han establecido.

Debido a su función, que es típico para ver un servidor de seguridad como un cuello de botella entre una red local y una red pública como Internet. El tráfico de salida se permite mientras que el tráfico entrante no solicitado suele estar bloqueado. También puede encontrar servidores proxy en esta configuración. Pero, tampoco es raro ver a los servidores proxy que tienen el internet en ambos lados. Son los llamados proxies abiertos. Hacer lo mismo con un firewall frustraría su propósito, ya que puede ser fácilmente evitado a través de otra ruta.

En realidad, los servidores proxy también puede como firewalls cuando está programado para hacerlo. Pueden inspeccionar los paquetes que se envían y se reciben, entonces descartan o permiten el paso de acuerdo con las normas que se han establecido.

Debido a su función, que es típico para ver un servidor de seguridad como un cuello de botella entre una red local y una red pública como Internet. El tráfico de salida se permite mientras que el tráfico entrante no solicitado suele estar bloqueado. También puede encontrar servidores proxy en esta configuración. Pero, tampoco es raro ver a los servidores proxy que tienen el internet en ambos lados. Son los llamados proxies abiertos. Hacer lo mismo con un firewall frustraría su propósito, ya que puede ser fácilmente evitado a través de otra ruta.

miércoles, 14 de agosto de 2013

miércoles, 31 de julio de 2013

miércoles, 26 de junio de 2013

viernes, 14 de junio de 2013

Norma eia tia 568a y b. Cable cruzado.

NORMA EIA TIA 568A-568B

ADMINISTRACIÓN DEL SISTEMA DE CABLEADO ESTRUCTURADO

La administración del sistema de cableado incluye la documentación de los cables, terminaciones de los mismos, paneles de parcheo, armarios de telecomunicaciones y otros espacios ocupados por los sistemas. La norma TIA/EIA 606 proporciona una guía que puede ser utilizada para la ejecución de la administración de los sistemas de cableado. Los principales fabricantes de equipos para cableados disponen también de software específico para administración.

Resulta fundamental para lograr una cotización adecuada suministrar a los oferentes la mayor cantidad de información posible. En particular, es muy importante proveerlos de planos de todos los pisos, en los que se detallen:

1.- Ubicación de los gabinetes de telecomunicaciones

2.- Ubicación de ductos a utilizar para cableado vertical

3.- Disposición detallada de los puestos de trabajo

4.- Ubicación de los tableros eléctricos en caso de ser requeridos

5.- Ubicación de pisoductos si existen y pueden ser utilizados

ANSI/EIA/TIA-568-A DOCUMENTO PRINCIPAL QUE REGULA TODO LO CONCERNIENTE A SISTEMAS DE CABLEADO ESTRUCTURADO PARA EDIFICIOS COMERCIALES.

ANSI/EIA/TIA-568-A DOCUMENTO PRINCIPAL QUE REGULA TODO LO CONCERNIENTE A SISTEMAS DE CABLEADO ESTRUCTURADO PARA EDIFICIOS COMERCIALES.

Esta norma reemplaza a la EIA/TIA 568 publicada en julio de 1991

El propósito de la norma EIA/TIA 568A se describe en el documento de la siguiente forma:

"Esta norma especifica un sistema de cableado de telecomunicaciones genérico para edificios comerciales que soportará un ambiente multiproducto y multifabricante. También proporciona directivas para el diseño de productos de telecomunicaciones para empresas comerciales.

El propósito de esta norma es permitir la planeación e instalación de cableado de edificios comerciales con muy poco conocimiento de los productos de telecomunicaciones que serán instalados con posterioridad. La instalación de sistemas de cableado durante la construcción o renovación de edificios es significativamente menos costosa y desorganizadora que cuando el edificio está ocupado."

Alcance

La norma EIA/TIA 568A especifica los requerimientos mínimos para el cableado de establecimientos comerciales de oficinas. Se hacen recomendaciones para:

La norma EIA/TIA 568A define el cableado horizontal de la siguiente forma:

La norma EIA/TIA 568A define el cableado horizontal de la siguiente forma:

"El sistema de cableado horizontal es la porción del sistema de cableado de telecomunicaciones que se extiende del área de trabajo al cuarto de telecomunicaciones. El cableado horizontal incluye los cables horizontales, las tomas/conectores de telecomunicaciones en el área de trabajo, la terminación mecánica y las interconexiones horizontales localizadas en el cuarto de telecomunicaciones."

La norma EIA/TIA 568A hace las siguientes recomendaciones en cuanto a la topología del cableado horizontal:

La norma EIA/TIA 568A hace las siguientes recomendaciones en cuanto a la topología del vertebral:

Cables reconocidos

Cables reconocidos

La norma EIA/TIA 568A reconoce cuatro medios físicos de transmisión que pueden usarse de forma individual o en combinación:

La norma ANSI/EIA/TIA 568A hace las siguientes recomendaciones para la fibra óptica empleada en los sistemas de distribución de cable horizontal:

Longitud de onda Atenuación máxima Capacidad de transmisión

Longitud de onda Atenuación máxima Capacidad de transmisión

(nm) (dB/km) de información mínima (MHz * km)

850 3.75 160

1300 1.50 500

Cable de fibra óptica para backbone.

La norma ANSI/EIA/TIA 568A hace las siguientes recomendaciones para la fibra óptica empleada en los sistemas de distribución de cable para backbone:

La norma EIA/TIA 568 especifica dos configuraciones de conexión para el cable UTP de 4 pares los códigos de conexión 568 A y 568 B las diferencias básicas entre uno y otro radican en que en el 568 A el par #2 del cable ( naranja ) termina en los contactos 3 y 6 y el par #3 del cable ( verde ) en los contactos 1 y 2 mientras que el 568 B solo intercambia estos dos pares. El par #1 y #4 no varían de una configuración a otra.

La norma EIA/TIA 568 especifica dos configuraciones de conexión para el cable UTP de 4 pares los códigos de conexión 568 A y 568 B las diferencias básicas entre uno y otro radican en que en el 568 A el par #2 del cable ( naranja ) termina en los contactos 3 y 6 y el par #3 del cable ( verde ) en los contactos 1 y 2 mientras que el 568 B solo intercambia estos dos pares. El par #1 y #4 no varían de una configuración a otra.

La administración del sistema de cableado incluye la documentación de los cables, terminaciones de los mismos, paneles de parcheo, armarios de telecomunicaciones y otros espacios ocupados por los sistemas. La norma TIA/EIA 606 proporciona una guía que puede ser utilizada para la ejecución de la administración de los sistemas de cableado. Los principales fabricantes de equipos para cableados disponen también de software específico para administración.

Resulta fundamental para lograr una cotización adecuada suministrar a los oferentes la mayor cantidad de información posible. En particular, es muy importante proveerlos de planos de todos los pisos, en los que se detallen:

1.- Ubicación de los gabinetes de telecomunicaciones

2.- Ubicación de ductos a utilizar para cableado vertical

3.- Disposición detallada de los puestos de trabajo

4.- Ubicación de los tableros eléctricos en caso de ser requeridos

5.- Ubicación de pisoductos si existen y pueden ser utilizados

Esta norma reemplaza a la EIA/TIA 568 publicada en julio de 1991

El propósito de la norma EIA/TIA 568A se describe en el documento de la siguiente forma:

"Esta norma especifica un sistema de cableado de telecomunicaciones genérico para edificios comerciales que soportará un ambiente multiproducto y multifabricante. También proporciona directivas para el diseño de productos de telecomunicaciones para empresas comerciales.

El propósito de esta norma es permitir la planeación e instalación de cableado de edificios comerciales con muy poco conocimiento de los productos de telecomunicaciones que serán instalados con posterioridad. La instalación de sistemas de cableado durante la construcción o renovación de edificios es significativamente menos costosa y desorganizadora que cuando el edificio está ocupado."

Alcance

La norma EIA/TIA 568A especifica los requerimientos mínimos para el cableado de establecimientos comerciales de oficinas. Se hacen recomendaciones para:

- Las topología

- La distancia máxima de los cables

- El rendimiento de los componentes

- Las tomas y los conectores de telecomunicaciones

- Una distancia entre ellos de hasta 3 km

- Un espacio de oficinas de hasta 1,000,000 m2

- Una población de hasta 50,000 usuarios individuales

- Voz

- Datos

- Texto

- Video

- Imágenes

"El sistema de cableado horizontal es la porción del sistema de cableado de telecomunicaciones que se extiende del área de trabajo al cuarto de telecomunicaciones. El cableado horizontal incluye los cables horizontales, las tomas/conectores de telecomunicaciones en el área de trabajo, la terminación mecánica y las interconexiones horizontales localizadas en el cuarto de telecomunicaciones."

La norma EIA/TIA 568A hace las siguientes recomendaciones en cuanto a la topología del cableado horizontal:

- El cableado horizontal debe seguir una topología estrella.

- Cada toma/conector de telecomunicaciones del área de trabajo debe conectarse a una interconexión en el cuarto de telecomunicaciones.

- El cableado horizontal en una oficina debe terminar en un cuarto de telecomunicaciones ubicado en el mismo piso que el área de trabajo servida.

- Los componentes eléctricos específicos de la aplicación (como dispositivos acopladores de impedancia) no se instalarán como parte del cableado horizontal; cuando se necesiten, estos componentes se deben poner fuera de la toma/conector de telecomunicaciones.

- El cableado horizontal no debe contener más de un punto de transición entre cable horizontal y cable plano.

- No se permiten empalmes de ningún tipo en el cableado horizontal

La norma EIA/TIA 568A hace las siguientes recomendaciones en cuanto a la topología del vertebral:

- El cableado vertebral deberá seguir la topología estrella convencional.

- Cada interconexión horizontal en un cuarto de telecomunicaciones está cableada a una interconexión principal o a una interconexión intermedia y de ahí a una interconexión principal con la siguiente excepción: Si se anticipan requerimientos para una topología de red bus o anillo, entonces se permite el cableado de conexiones directas entre los cuartos de telecomunicaciones.

- No debe haber más de dos niveles jerárquicos de interconexiones en el cableado vertebral (para limitar la degradación de la señal debido a los sistemas pasivos y para simplificar los movimientos, aumentos o cambios.

- Las instalaciones que tienen un gran número de edificios o que cubren una gran extensión geográfica pueden elegir subdividir la instalación completa en áreas menores dentro del alcance de la norma EIA/TIA 568A. En este caso, se excederá el número total de niveles de interconexiones.

- Las conexiones entre dos cuartos de telecomunicaciones pasarán a través de tres o menos interconexiones.

- Sólo se debe pasar por una conexión cruzada para llegar a la conexión cruzada principal.

- En ciertas instalaciones, la conexión cruzada del vertebral (conexión cruzada principal) bastará para cubrir los requerimientos de conexiones cruzadas.

- Las conexiones cruzadas del vertebral pueden estar ubicadas en los cuartos de telecomunicaciones, los cuartos de equipos, o las instalaciones de entrada.

- No se permiten empalmes como parte del vertebral.

La norma EIA/TIA 568A reconoce cuatro medios físicos de transmisión que pueden usarse de forma individual o en combinación:

- Cable vertebral UTP de 100 ohm

- Cable STP de 150 ohm

- Cable de ibra óptica multimodo de 62.5/125 um y Cable de fibra óptica monomodo

- Los cableados horizontal y vertebral deben estar terminados en hardware de conexión que cumpla los requerimientos de la norma EIA/TIA 568A.

- Todas las conexiones entre los cables horizontal y vertebral deben ser conexiones cruzadas.

- Los cables de equipo que consolidan varios puertos en un solo conector deben terminarse en hardware de conexión dedicado.

- Los cables de equipo que extienden un solo puerto deben ser terminados permanentemente o interconectados directamente a las terminaciones del horizontal o del vertebral.

- Las interconexiones directas reducen el número de conexiones requeridas para configurar un enlace y esto puede reducir la flexibilidad.

La norma ANSI/EIA/TIA 568A hace las siguientes recomendaciones para la fibra óptica empleada en los sistemas de distribución de cable horizontal:

- El cable de fibra óptica consistirá de, al menos, dos fibras ópticas multimodo.

- El cable será capaz de soportar aplicaciones con un ancho de banda mayor a 1 GHz hasta los 90 m especificados para el cableado horizontal.

- La fibra óptica multimodo deberá ser de índice gradual con un diámetro nominal de 62.5/125 mm para el núcleo y la cubierta.

- Las especificaciones mecánicas y ambientales para el cable de fibra óptica deberán concordar con la norma ANSI/ICEA-S-83-596 Fiber Optic Premise Distribution Cable.

- Los parámetros de rendimiento de la transmisión para el cable se indican a continuación.

(nm) (dB/km) de información mínima (MHz * km)

850 3.75 160

1300 1.50 500

Cable de fibra óptica para backbone.

La norma ANSI/EIA/TIA 568A hace las siguientes recomendaciones para la fibra óptica empleada en los sistemas de distribución de cable para backbone:

- El cable de fibra óptica consistirá de fibra óptica multimodo y/o monomodo.

- Los cables de fibra óptica están típicamente agrupados en unidades de 6 o 12 fibras cada uno.

- Las fibras individuales y los grupos de fibras deben ser identificables de acuerdo a la norma ANSI/EIA/TIA 598.

- El cable debe contener una cubierta metálica y uno o más niveles de material dieléctrico aplicados alrededor del núcleo.

- Los parámetros de rendimiento de la transmisión para el cable backbone de fibra óptica multimodo son los mismos que los especificados para el horizontal.

- Las especificaciones mecánicas y ambientales para el cable de fibra óptica deberán concordar con la norma ANSI/ICEA-S-83-596 para el cable interior y con la norma ANSI/ICEA-S-83-640 para el cable exterior.

- Los parámetros de rendimiento de la transmisión para el cable backbone de fibra óptica monomodo.

Cable cruzado:Es un cable de red con una configuración especial que te permite conectar dos computadoras entre si para pasar información, también sirva para la comunicación entre routers y firewalls, pero basicamente es para eso.

El cable cruzado sirve para conectar dos dispositivos igualitarios, como 2 computadoras entre sí, para lo que se ordenan los colores de tal manera que no sea necesaria la presencia de un hub. Actualmente la mayoría de hubs o switches soportan cables cruzados para conectar entre sí. A algunas tarjetas de red les es indiferente que se les conecte un cable cruzado o normal, ellas mismas se configuran para poder utilizarlo PC-PC o PC-Hub/switch.

miércoles, 12 de junio de 2013

Para que sirve netscan y wire shark

Una herramienta muy útil para un administrador de red es el software SoftPerfect Network Scanner. Es una herramienta gratuita, para plataformas Win95, Win98, WinME, WinNT, WinXP, Vista y Win2k.

Este programa se encarga, entre otras cosas, de analizar los puertos NetBIOS, las direcciones IP, las direcciones MAC, acceder a las carpetas compartidas...

Este programa se encarga, entre otras cosas, de analizar los puertos NetBIOS, las direcciones IP, las direcciones MAC, acceder a las carpetas compartidas...

Wireshark , antes conocido como Ethereal, es un analizador de protocolos utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, para desarrollo de software yprotocolos, y como una herramienta didáctica para educación. Cuenta con todas las características estándar de un analizador de protocolos de forma únicamente hueca.

La funcionalidad que provee es similar a la de tcpdump, pero añade una interfaz gráfica y muchas opciones de organización y filtrado de información. Así, permite ver todo el tráfico que pasa a través de una red (usualmente una red Ethernet, aunque es compatible con algunas otras) estableciendo la configuración en modo promiscuo. También incluye una versión basada en texto llamada tshark.

Permite examinar datos de una red viva o de un archivo de captura salvado en disco. Se puede analizar la información capturada, a través de los detalles y sumarios por cada paquete. Wireshark incluye un completo lenguaje para filtrar lo que queremos ver y la habilidad de mostrar el flujo reconstruido de una sesión de TCP.

Wireshark es software libre, y se ejecuta sobre la mayoría de sistemas operativos Unix y compatibles, incluyendo Linux, Solaris, FreeBSD, NetBSD, OpenBSD, y Mac OS X, así como enMicrosoft Windows.

viernes, 7 de junio de 2013

Problema del nodo oculto

Problema del nodo oculto

En las redes ethernet las transmisiones se establecen mediante el protocolo CSMA/CD, que se encarga de evitar las colisiones. En estas redes los cables son el medio físico que contiene las señales y las distribuye a los nodos.

Las redes inalámbricas tienen unas características mas ásperas en el sentido en que no todos los nodos pueden comunicar directamente con el resto de nodos. Teniendo un esquema como el siguiente:

El nodo2 puede comunicar con ambos nodos, el 1 y el 3, pero hay algo que impide que los nodos 1 y 3 se comuniquen directamente. (El obstaculo en si mismo no es relevante; podría ser tan simple como que los nodos 1 y 3 se encuentran a una distancia y solo son capaces de comunicar con nodo2). Desde la perspectiva de nodo1, nodo3 es un "nodo oculto".

Si el protocolo usado para transmitir es un simple "transmitir y rezar", será fácil para nodo1 y nodo3 transmitir simultaneamente, haciendo que nodo2 sea incapaz de procesar nada. Además, los nodos 1 y 3 no tendrán conocimiento del error porque la colisión es a nivel local en el nodo2. Las colisiones producidas por nodos ocultos pueden ser dificiles de detectar en redes inalámbricas debido a que los dispositivos inalámbricos son normalmente half-duplex; no transmiten y reciben al mismo tiempo.

Spaning tree protocolo

Spanning Tree protocolo

En comunicaciones, STP (del ingés Spanning Tree Protocol) es un protocolo de red de nivel 2 delmodelo OSI (capa de enlace de datos). Su función es la de gestionar la presencia de bucles en topologías de red debido a la existencia de enlaces redundantes (necesarios en muchos casos para garantizar la disponibilidad de las conexiones). El protocolo permite a los dispositivos de interconexión activar o desactivar automáticamente los enlaces de conexión, de forma que se garantice la eliminación de bucles. STP es transparente a las estaciones de usuario.

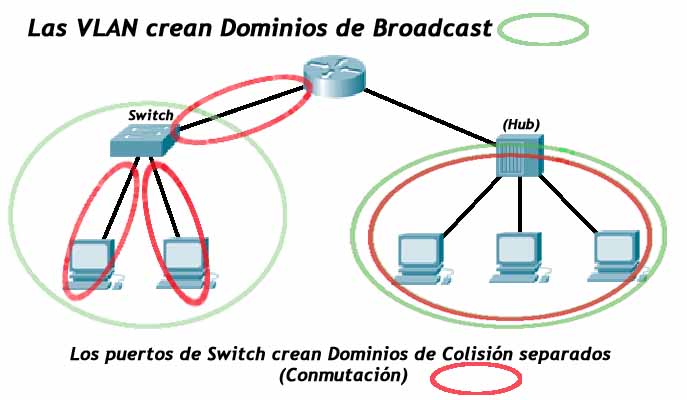

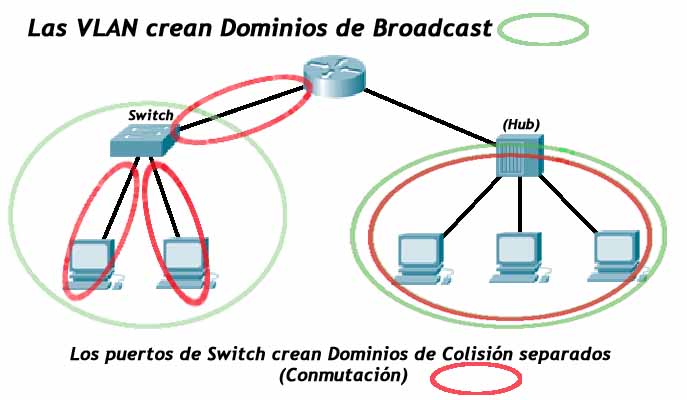

Dominio de colision

Un dominio de colisión es un segmento físico de una red de computadores donde es posible que las tramas puedan "colisionar" (interferir) con otros. Estas colisiones se dan particularmente en el protocolo de red Ethernet.

A medida que aumenta el número de nodos que pueden transmitir en un segmento de red, aumentan las posibilidades de que dos de ellos transmitan a la vez. Esta transmisión simultánea ocasiona una interferencia entre las señales de ambos nodos, que se conoce como colisión. Conforme aumenta el número de colisiones disminuye el rendimiento de la red.

El rendimiento de una red puede ser expresado como

Un dominio de colisión puede estar constituido por un solo segmento de cable Ethernet en una Ethernet de medio compartido, o todos los nodos que afluyen a un concentrador Ethernet en una Ethernet de par trenzado, o incluso todos los nodos que afluyen a una red de concentradores y repetidores.

Dominio de broadcast

Un dominio de difusión es un área lógica en una red de ordenadores en la que cualquier ordenador conectado a la red puede transmitir directamente a cualquier otro en el dominio sin precisar ningún dispositivo de encaminamiento, dado que comparten la misma subred, dirección de puerta de enlace y están en la misma VLAN (VLAN por defecto o instalada).

De forma más específica es un área de una red de pc formada por todos los ordenadores y dispositivos de red que se pueden alcanzar enviando una trama a la dirección de difusión de la capa de enlace de datos.

Un dominio de difusion o de broadcast funciona con la última ip de una subred.

Se utilizan Router para segmentar los dominios de difusión.

De forma más específica es un área de una red de pc formada por todos los ordenadores y dispositivos de red que se pueden alcanzar enviando una trama a la dirección de difusión de la capa de enlace de datos.

Un dominio de difusion o de broadcast funciona con la última ip de una subred.

Se utilizan Router para segmentar los dominios de difusión.

Que son los cables, utp, spt, fpt

Tipos

Cable FTP.

Cable STP.

UTP acrónimo de Unshielded Twisted Pair o Cable trenzado sin apantallar. Son cables de pares trenzados sin apantallar que se utilizan para diferentes tecnologías de red local. Son de bajo costo y de fácil uso, pero producen más errores que otros tipos de cable y tienen limitaciones para trabajar a grandes distancias sin regeneración de la señal.

STP, acrónimo de Shielded Twisted Pair o Par trenzado apantallado. Se trata de cables de cobre aislados dentro de una cubierta protectora, con un número específico de trenzas por pie. STP se refiere a la cantidad de aislamiento alrededor de un conjunto de cables y, por lo tanto, a su inmunidad al ruido. Se utiliza en redes de ordenadores como Ethernet o Token Ring. Es más caro que la versión no apantallada o UTP.

FTP, acrónimo de Foiled Twisted Pair o Par trenzado con pantalla global. Son unos cables de pares que poseen una pantalla conductora global en forma trenzada. Mejora la protección frente a interferencias y su impedancia es de 12 ohmios.

Cable FTP.

Cable STP.

UTP acrónimo de Unshielded Twisted Pair o Cable trenzado sin apantallar. Son cables de pares trenzados sin apantallar que se utilizan para diferentes tecnologías de red local. Son de bajo costo y de fácil uso, pero producen más errores que otros tipos de cable y tienen limitaciones para trabajar a grandes distancias sin regeneración de la señal.

STP, acrónimo de Shielded Twisted Pair o Par trenzado apantallado. Se trata de cables de cobre aislados dentro de una cubierta protectora, con un número específico de trenzas por pie. STP se refiere a la cantidad de aislamiento alrededor de un conjunto de cables y, por lo tanto, a su inmunidad al ruido. Se utiliza en redes de ordenadores como Ethernet o Token Ring. Es más caro que la versión no apantallada o UTP.

FTP, acrónimo de Foiled Twisted Pair o Par trenzado con pantalla global. Son unos cables de pares que poseen una pantalla conductora global en forma trenzada. Mejora la protección frente a interferencias y su impedancia es de 12 ohmios.

Quees un cable utp

Un cable es un cordón que está resguardado por alguna clase de recubrimiento y que permite conducir electricidad o distintos tipos de señales. Los cables suelen estar confeccionados con aluminio o cobre.

UTP, por otra parte, es una sigla que significa Unshielded Twisted Pair (lo que puede traducirse como “Par trenzado no blindado”). El cable UTP, por lo tanto, es una clase de cable que no se encuentra blindado y que suele emplearse en lastelecomunicaciones.

El cable de par trenzado fue creado por el británico Alexander Graham Bell (1847-1922). Se trata de una vía de conexión con un par de conductores eléctricos entrelazados de manera tal que logren eliminar la diafonía de otros cables y las interferencias de medios externos.

Tras la invención del teléfono, su cableado compartía la misma ruta con las líneas de energía eléctrica. Sin embargo, se producían interferencias que recortaban la distancia de las señales telefónicas.

Para evitar esto, los ingenieros comenzaron a cruzar los cables cada cierta cantidad de postes, para que ambos cables recibieran interferencias electromagnéticas similares. A partir de 1900, los cables de par retorcido se instalaron en toda la red norteamericana.

Se conoce como “código de colores de 25 pares” al sistema que se utiliza para identificar un conductor en un cableado de telecomunicaciones con cables UTP. La primera agrupación de colores sigue el orden blanco-rojo-negro-amarillo-violeta, mientras que el segundo conjunto cromático es azul-naranja-verde-marrón-gris.

El subconjunto más frecuente de estos colores es blanco-naranja, naranja, blanco-verde, azul, blanco-azul, verde, blanco-marrón y marrón.

Entre las limitaciones que presenta el cable UTP se encuentran su escasa efectividad cuando se intenta conectar puntos muy remotos, el ancho de banda de la transmisión y la velocidad. Además, tanto las interferencias como los ruidos que provengan del medio por el que pase el cable influyen en la calidad de la comunicación, por lo que es necesario, además del recubrimiento y la técnica del trenzado, amplificar la señal cada una cierta cantidad de kilómetros, que es de un promedio de 2,5 en el caso de una conexión digital y del doble para una analógica.

Por otro lado, como puntos fuertes de los cables UTP, cabe destacar que son accesibles a nivel económico y que su implementación es sencilla y eficaz para solventar muchos de los problemas que presentan las redes básicas de comunicación.

De los cables que presentan cuatro pares de trenzas suelen usarse tan sólo dos: uno que envíainformación y otro que la recibe. Sin embargo, ambas tareas no pueden ser realizadas simultáneamente, por lo que el tipo de conexión se considera half dúplex. Cuando, en cambio, se usan los cuatro a la vez, dichos trabajos pueden realizarse en forma paralela, y esto se conoce como full dúplex.

A menudo se confunde el cable UTP con otros similares, que se basan en la misma tecnologías, pero que presentan diferencias importantes. Con nomenclaturas también muy parecidas, los tres tipos de cables en cuestión son:

* el UTP, propiamente dicho, que se usa en distintas clases de conexiones locales. Su fabricación no es costosa y son de simple utilización, aunque una de sus desventajas es la mayor aparición de fallos que en las otras clases de cables, así como su pobre desempeño cuando la distancia es considerable y no se regenera la señal;

* el STP, o par trenzado blindado, que sí posee un recubrimiento aislante para proteger la transmisión de potenciales interferencias. Entre sus usos se cuentan las redes informáticas Ethernet y Token Ring y cabe mencionar que su precio es superior al de los UTP;

* el FTP, o par trenzado blindado globalmente, que se trata de cables protegidos contra las interferencias de una forma mucho más eficaz que el UTP.

UTP, por otra parte, es una sigla que significa Unshielded Twisted Pair (lo que puede traducirse como “Par trenzado no blindado”). El cable UTP, por lo tanto, es una clase de cable que no se encuentra blindado y que suele emplearse en lastelecomunicaciones.

El cable de par trenzado fue creado por el británico Alexander Graham Bell (1847-1922). Se trata de una vía de conexión con un par de conductores eléctricos entrelazados de manera tal que logren eliminar la diafonía de otros cables y las interferencias de medios externos.

Tras la invención del teléfono, su cableado compartía la misma ruta con las líneas de energía eléctrica. Sin embargo, se producían interferencias que recortaban la distancia de las señales telefónicas.

Para evitar esto, los ingenieros comenzaron a cruzar los cables cada cierta cantidad de postes, para que ambos cables recibieran interferencias electromagnéticas similares. A partir de 1900, los cables de par retorcido se instalaron en toda la red norteamericana.

Se conoce como “código de colores de 25 pares” al sistema que se utiliza para identificar un conductor en un cableado de telecomunicaciones con cables UTP. La primera agrupación de colores sigue el orden blanco-rojo-negro-amarillo-violeta, mientras que el segundo conjunto cromático es azul-naranja-verde-marrón-gris.

El subconjunto más frecuente de estos colores es blanco-naranja, naranja, blanco-verde, azul, blanco-azul, verde, blanco-marrón y marrón.

Entre las limitaciones que presenta el cable UTP se encuentran su escasa efectividad cuando se intenta conectar puntos muy remotos, el ancho de banda de la transmisión y la velocidad. Además, tanto las interferencias como los ruidos que provengan del medio por el que pase el cable influyen en la calidad de la comunicación, por lo que es necesario, además del recubrimiento y la técnica del trenzado, amplificar la señal cada una cierta cantidad de kilómetros, que es de un promedio de 2,5 en el caso de una conexión digital y del doble para una analógica.

Por otro lado, como puntos fuertes de los cables UTP, cabe destacar que son accesibles a nivel económico y que su implementación es sencilla y eficaz para solventar muchos de los problemas que presentan las redes básicas de comunicación.

De los cables que presentan cuatro pares de trenzas suelen usarse tan sólo dos: uno que envíainformación y otro que la recibe. Sin embargo, ambas tareas no pueden ser realizadas simultáneamente, por lo que el tipo de conexión se considera half dúplex. Cuando, en cambio, se usan los cuatro a la vez, dichos trabajos pueden realizarse en forma paralela, y esto se conoce como full dúplex.

A menudo se confunde el cable UTP con otros similares, que se basan en la misma tecnologías, pero que presentan diferencias importantes. Con nomenclaturas también muy parecidas, los tres tipos de cables en cuestión son:

* el UTP, propiamente dicho, que se usa en distintas clases de conexiones locales. Su fabricación no es costosa y son de simple utilización, aunque una de sus desventajas es la mayor aparición de fallos que en las otras clases de cables, así como su pobre desempeño cuando la distancia es considerable y no se regenera la señal;

* el STP, o par trenzado blindado, que sí posee un recubrimiento aislante para proteger la transmisión de potenciales interferencias. Entre sus usos se cuentan las redes informáticas Ethernet y Token Ring y cabe mencionar que su precio es superior al de los UTP;

* el FTP, o par trenzado blindado globalmente, que se trata de cables protegidos contra las interferencias de una forma mucho más eficaz que el UTP.

que es un hub y un switch

Los "Hubs" y "Switches" llevan acabo la conectividad de una Red Local (LAN "Local Area Network"), aparentemente las palabras "Hubs" y "Switches" parecieran términos intercambiables pero no lo son. Aunque en ocasiones se utilizan términos como "Switching Hubs" ambas palabras tienen un significado distinto, sin embargo, para entender las diferencias entre un "Hub" y un "Switch" así como sus beneficios es necesario conocer el Protocolo "Ethernet"

El "Hub" básicamente extiende la funcionalidad de la red (LAN) para que el cableado pueda ser extendido a mayor distancia, es por esto que un "Hub" puede ser considerado como una repetidora. El problema es que el "Hub" transmite estos "Broadcasts" a todos los puertos que contenga, esto es, si el "Hub" contiene 8 puertos ("ports"), todas las computadoras que estén conectadas al "Hub" recibirán la misma información, y como se mencionó anteriormente , en ocasiones resulta innecesario y excesivo

Un "Switch" es considerado un "Hub" inteligente, cuando es inicializado el "Switch", éste empieza a reconocer las direcciones "MAC" que generalmente son enviadas por cada puerto, en otras palabras, cuando llega información al "Switch" éste tiene mayor conocimiento sobre que puerto de salida es el más apropiado, y por lo tanto ahorra una carga ("bandwidth") a los demás puertos del "Switch", esta es una de la principales razones por la cuales en Redes por donde viaja Vídeo o CAD, se procura utilizar "Switches" para de esta forma garantizar que el cable no sea sobrecargado con información que eventualmente sería descartada por las computadoras finales,en el proceso, otorgando el mayor ancho de banda ("bandwidth") posible a los Vídeos o aplicaciones CAD

en la siguiente imagen esta el hub.

y en esta otra esta el switch

El "Hub" básicamente extiende la funcionalidad de la red (LAN) para que el cableado pueda ser extendido a mayor distancia, es por esto que un "Hub" puede ser considerado como una repetidora. El problema es que el "Hub" transmite estos "Broadcasts" a todos los puertos que contenga, esto es, si el "Hub" contiene 8 puertos ("ports"), todas las computadoras que estén conectadas al "Hub" recibirán la misma información, y como se mencionó anteriormente , en ocasiones resulta innecesario y excesivo

Un "Switch" es considerado un "Hub" inteligente, cuando es inicializado el "Switch", éste empieza a reconocer las direcciones "MAC" que generalmente son enviadas por cada puerto, en otras palabras, cuando llega información al "Switch" éste tiene mayor conocimiento sobre que puerto de salida es el más apropiado, y por lo tanto ahorra una carga ("bandwidth") a los demás puertos del "Switch", esta es una de la principales razones por la cuales en Redes por donde viaja Vídeo o CAD, se procura utilizar "Switches" para de esta forma garantizar que el cable no sea sobrecargado con información que eventualmente sería descartada por las computadoras finales,en el proceso, otorgando el mayor ancho de banda ("bandwidth") posible a los Vídeos o aplicaciones CAD

en la siguiente imagen esta el hub.

y en esta otra esta el switch

Que es un router

Qué es un Router

El término de origen inglés router puede ser traducido al español como enrutador o ruteador, aunque en ocasiones también se lo menciona como direccionador. Se trata de un producto de hardware que permite interconectar computadoras que funcionan en el marco de una red.

El router, dicen los expertos, se encarga de establecer qué ruta se destinará a cada paquete de datos dentro de una red informática. Puede ser beneficioso en la interconexión de computadoras, en la conexión de los equipos a Internet o para el desarrollo interno de quienes proveen servicios de Internet.

En líneas muy generales podemos establecer que existen tres tipos claros de routers:

Básico. Es aquel que tiene como función el comprobar si los paquetes de información que se manejan tiene como destino otro ordenador de la red o bien el exterior.

Sofisticados. Esta clase de routers es el que se utiliza más frecuentemente en el ámbito doméstico pues cubre a la perfección las necesidades que puede tener el usuario en cualquier momento. Sus señas de identidad principales son que tienen capacidad para manejar multitud de información y que protegen muy bien del exterior a la red doméstica.

Potentes. En empresas y entidades de gran calado es donde se apuesta por emplear este tipo de routers ya que no sólo tiene capacidad para manejar millones de datos en un solo segundo sino también para optimizar el tráfico.

Los routers que se emplean en viviendas particulares se conocen como SOHO (sigla correspondiente a Small Office, Home Office). Estos dispositivos permiten que varios equipos tengan acceso a banda ancha por medio de una red virtual privada y de carácter seguro. Técnicamente, los routers residenciales se encargan de traducir las direcciones de red en vez de llevar a cabo el enrutamiento (es decir, no conecta a todos los ordenadores locales a la red de manera directa, sino que hace que los distintos ordenadores funcionen como un único equipo).

Dentro de las empresas, pueden encontrarse los routers de acceso (incluyendo los SOHO), los routers de distribución (suman tráfico a partir de otros enrutadores o de la concentración de los flujos de datos) y los routers de núcleo o core routers (que administran diversos niveles de routers).

Existen, por otra parte, los routers inalámbricos, que funcionan como una interfaz entre las redes fijas y las redes móviles (como WiFi, WiMAX y otras). Los routers inalámbricos comparten similitudes con los routers tradicionales, aunque admiten la conexión sin cables a la red en cuestión.

Y todo ello sin olvidar la existencia de los llamados routers ADSL que se caracterizan por ser aquellos que permiten tanto el poder conectar al mismo tiempo una o varias redes de tipo local como también uno o varios equipos.

Eso viene a dejar patente que este dispositivo tiene varias misiones y cumple más de una función. Así, por ejemplo, podemos dejar patente que actúa como módem ADSL, como una puerta de enlace de una red local a lo que es el exterior y también como encaminador.

No obstante, a estas tres citadas funciones habría que añadir una cuarta muy importante y es que este tipo de router se utiliza como punto de acceso inalámbrico.

Suscribirse a:

Entradas (Atom)