1-¿Qué significa TCP/IP?

Se han desarrollado diferentes familias de protocolos para comunicación por red de datos para los sistemas UNIX. El más ampliamente utilizado es el Internet Protocol Suite, comúnmente conocido como TCP / IP.

Es un protocolo DARPA que proporciona transmisión fiable de paquetes de datos sobre redes. El nombre TCP / IP Proviene de dos protocolos importantes de la familia, el Transmission Contorl Protocol (TCP) y el Internet Protocol (IP). Todos juntos llegan a ser más de 100 protocolos diferentes definidos en este conjunto.

El TCP / IP es la base del Internet que sirve para enlazar computadoras que utilizan diferentes sistemas operativos, incluyendo PC, minicomputadoras y computadoras centrales sobre redes de área local y área extensa. TCP / IP fue desarrollado y demostrado por primera vez en 1972 por el departamento de defensa de los Estados Unidos, ejecutándolo en el ARPANET una red de área extensa del departamento de defensa.

2-¿Por que es necesario usar TCP/IP?

Por un lado la sencillez y la enorme flexibilidad que se puede obtener en su uso. Pero además permite asegurar cuatro puntos fundamentales: * Desacoplado de la tecnología de la Red. Da igual el hardware o el fabricante, pudiéndose transmitir por satélite, en par de cobre, en fibra óptica o por radio. Los datagramas especifican la forma de transmitir la información en los diferentes tipos de red.

Conectividad universal. Cada equipo conectado a la Red recibe una dirección única, pudiéndose conectar todos ellos entre sí. Los nodos intermediarios leen las direcciones de los datagramas para tomar decisiones de enrutamiento, es decir porqué tramo de red se renvía los paquetes de información hacia su destino.

Acuse de recibo. Para asegurarte que la información de origen ha llegado correctamente a su destino, TCP/IP implementa métodos que aseguran un acuse de recibo entre ambas máquinas. Y como no depende de la tecnología de red, funciona incluso entre redes físicas diferentes.

Normalización de los protocolos de aplicación. Algo que en estos tiempos es obvio, la normalización de protocolos para la transferencia de ficheros, correo electrónico o conexión remota, permite a los desarrolladores construir de forma más sencilla aplicaciones de software que utilicen Internet.

3-¿Cuáles son algunas funciones del nivel de aplicación? Ofrece a las aplicaciones (de usuario o no) la posibilidad de acceder a los servicios de las demás capas y define los protocolos que utilizan las aplicaciones para intercambiar datos, como correo electrónico (POP y SMTP), gestores de bases de datos y protocolos de transferencia de archivos (FTP).

Es el nivel que utilizan los programas de red más comunes a fin de comunicarse a través de una red. La comunicación que se presenta en este nivel es especifica de las aplicaciones y los datos transportados desde el programa están en el formato utilizado por la aplicación y van encapsulados en un protocolo del Nivel de Transporte. Siendo que el modelo TCP/IP no tiene niveles intermedios, el nivel de Aplicación debe incluir cualquier protocolo que actúe del mismo modo que los protocolos del Nivel de Presentación y Nivel de Sesión del Modelo OSI. Los protocolos del Nivel de Transporte más comúnmente utilizados son TCP y UDP, mismos que requieren un puerto disponible y específico para el servicio para los servidores y puertos efímeros. Aunque los encaminadores (routers) e interruptores (switches) no utilizan este nivel, las aplicaciones que controlan el ancho de banda si lo utilizan.

4-¿Cuál es el propósito principal de una pasarela? ¿Cuáles son los niveles inferiores a TCP/IP?

Su propósito es traducir la información del protocolo utilizado en una red inicial al protocolo usado en la red de destino. Los niveles inferiores son Nivel Físico y enlace de datos.

5-¿Por qué se dice que IP es un servicio no orientado a conexión?

Porque permite, sin establecimiento previo de llamada, el intercambio de datos entre computadores.

6-¿Para que nos sirve los números de puerto?

Para identificar a cada aplicación. La dirección IP sirve para identificar de manera única un equipo en la red mientras que el número de puerto especifica la aplicación a la que se dirigen los datos. Así, cuando el equipo recibe información que va dirigida a un puerto, los datos se envían a la aplicación relacionada. Si se trata de una solicitud enviada a la aplicación, la aplicación se denomina aplicación servidor. Si se trata de una respuesta, entonces hablamos de una aplicación cliente.

7-¿Para qué se utiliza el parámetro de tiempo de vida (TTL)?Para medir el tiempo que un datagrama lleva en la interred.

8-¿Cuáles son las direcciones que lleva el datagrama IP?

Los datos circulan en Internet en forma de datagramas (también conocidos como paquetes). Los datagramas son datos encapsulados, es decir, datos a los que se les agrega un encabezado que contiene información sobre su transporte (como la dirección IP de destino).

Los routers analizan (y eventualmente modifican) los datos contenidos en un datagrama para que puedan transitar.

A continuación se indica cómo se ve un datagrama:

<-- 32 bits -->

Versión

(4 bits) Longitud del encabezado

(4 bits) Tipo de servicio

(8 bits) Longitud total

(16 bits)

Identificación

(16 bits) Indicador

(3 bits) Margen del fragmento

(13 bits)

Tiempo de vida

(8 bits) Protocolo

(8 bits) Suma de comprobación del encabezado

(16 bits)

Dirección IP de origen (32 bits)

Dirección IP de destino (32 bits)

Datos

9-¿Para qué es utilizado el protocolo UDP (Protocolo de Datagramas de Usuario)?

Es un protocolo no orientado a conexión que se utiliza a veces como sustituto de TCP cuando no hay que utilizar los servicios de éste. UDP sirve como interfaz de aplicación simple para IP.

10-¿Cuándo ocurren los bucles?

Los bucles ocurren cuando una computadora o red recibe el tráfico que emite, este problema crea en la red problemas de caudal efectuando afectando con retardos y congestión.

11- ¿que son los puertos?

Es una forma genérica de denominar a una interfaz a través de la cual los diferentes tipos de datos se pueden enviar y recibir. Dicha interfaz puede ser de tipo físico, o puede ser a nivel de software (por ejemplo, los puertos que permiten la transmisión de datos entre diferentes ordenadores ), en cuyo caso se usa frecuentemente el término puerto lógico.

12-¿Cuales son los puertos bien conocidos o well-known port?

Los puertos bien conocidos (well-known ports) son aquellos menores a 1024 y que se utilizan para los servicios básicos en Internet. Los mismos son asignados por IANA (Internet Assigned Numbers Authority) y pueden consultarse desde el listado que mantiene dicha entidad . Los usuarios de algún Unix pueden encontrarlos en el archivo /etc/services. No obstante, dejo a continuación un listado con los puertos de los servicios más populares.

jueves, 13 de noviembre de 2014

jueves, 7 de agosto de 2014

metodos estandar de resolucion de nombres

Método de resolución Descripción

1) 1. Local host name Nombre de host configurado para la máquina (Entorno de Red, TCP/IP, configuración DNS)

2. Fichero HOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres de dominio en direcciones IP.

3. Servidor DNS Servidor que mantiene una base de datos de direcciones IP y nombres de dominio

4. Servidor de nombres NetBIOS Servidor que mantiene una base de datos de direcciones IP y nombres NetBIOS. Los nombres NetBIOS son los que vemos desde Entorno de Red y no tienen porqué coincidir con los nombres de dominio

5. Local Broadcast Broadcasting a la subred local para la resolución del nombre NetBIOS

6. Fichero LMHOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres NetBIOS en direcciones IP.

2)DNS nació de la necesidad de recordar fácilmente los nombres de todos los servidores conectados a Internet

3)Componentes de dns:Plataforma (hardware y sistema operativo) en el que el servidor de nombres y resolvedores residen, El nombre del servidor y el software de resolución,Transacciones DNS, Archivos de zona, Los archivos de configuración en el servidor de nombres y resolución.

4)Se basa en el concepto de un árbol de dominios con nombre. Cada nivel del árbol puede representar una rama o una hoja del mismo. Una rama es un nivel donde se utiliza más de un nombre para identificar un grupo de recursos con nombre. Una hoja representa un nombre único que se utiliza una vez en ese nivel para indicar un recurso específico

5)Primarios o maestros: Guardan los datos de un espacio de nombres en sus ficheros

Secundarios o esclavos: Obtienen los datos de los servidores primarios a través de una transferencia de zona.

Locales o caché: Funcionan con el mismo software, pero no contienen la base de datos para la resolución de nombres. Cuando se les realiza una consulta, estos a su vez consultan a los servidores DNS correspondientes, almacenando la respuesta en su base de datos para agilizar la repetición de estas peticiones en el futuro continuo o libre

6)Resolución iterativa

Las resoluciones iterativas consisten en la respuesta completa que el servidor de nombres pueda dar. El servidor de nombres consulta sus datos locales (incluyendo su caché) buscando los datos solicitados. El servidor encargado de hacer la resolución realiza iterativamente preguntas a los diferentes DNS de la jerarquía asociada al nombre que se desea resolver, hasta descender en ella hasta la máquina que contiene la zona autoritativa para el nombre que se desea resolver.

Resolución recursiva

En las resoluciones recursivas, el servidor no tiene la información en sus datos locales, por lo que busca y se pone en contacto con un servidor DNS raíz, y en caso de ser necesario repite el mismo proceso básico (consultar a un servidor remoto y seguir a la siguiente referencia) hasta que obtiene la mejor respuesta a la pregunta.

7)La zona inversa, te permite por el contrario generar registros PTR los cuales te permitirán asociar una dirección IP a un nombre. Las consultas inversas te permitirán definir de que dominio es la IP consultada. Esta situación es muy utilizada por los MAIL SERVERS para asegurarse que los mensajes recibidos son de un origen real

1) 1. Local host name Nombre de host configurado para la máquina (Entorno de Red, TCP/IP, configuración DNS)

2. Fichero HOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres de dominio en direcciones IP.

3. Servidor DNS Servidor que mantiene una base de datos de direcciones IP y nombres de dominio

4. Servidor de nombres NetBIOS Servidor que mantiene una base de datos de direcciones IP y nombres NetBIOS. Los nombres NetBIOS son los que vemos desde Entorno de Red y no tienen porqué coincidir con los nombres de dominio

5. Local Broadcast Broadcasting a la subred local para la resolución del nombre NetBIOS

6. Fichero LMHOSTS Fichero de texto situado en el directorio de Windows que contiene una traducción de nombres NetBIOS en direcciones IP.

2)DNS nació de la necesidad de recordar fácilmente los nombres de todos los servidores conectados a Internet

3)Componentes de dns:Plataforma (hardware y sistema operativo) en el que el servidor de nombres y resolvedores residen, El nombre del servidor y el software de resolución,Transacciones DNS, Archivos de zona, Los archivos de configuración en el servidor de nombres y resolución.

4)Se basa en el concepto de un árbol de dominios con nombre. Cada nivel del árbol puede representar una rama o una hoja del mismo. Una rama es un nivel donde se utiliza más de un nombre para identificar un grupo de recursos con nombre. Una hoja representa un nombre único que se utiliza una vez en ese nivel para indicar un recurso específico

5)Primarios o maestros: Guardan los datos de un espacio de nombres en sus ficheros

Secundarios o esclavos: Obtienen los datos de los servidores primarios a través de una transferencia de zona.

Locales o caché: Funcionan con el mismo software, pero no contienen la base de datos para la resolución de nombres. Cuando se les realiza una consulta, estos a su vez consultan a los servidores DNS correspondientes, almacenando la respuesta en su base de datos para agilizar la repetición de estas peticiones en el futuro continuo o libre

6)Resolución iterativa

Las resoluciones iterativas consisten en la respuesta completa que el servidor de nombres pueda dar. El servidor de nombres consulta sus datos locales (incluyendo su caché) buscando los datos solicitados. El servidor encargado de hacer la resolución realiza iterativamente preguntas a los diferentes DNS de la jerarquía asociada al nombre que se desea resolver, hasta descender en ella hasta la máquina que contiene la zona autoritativa para el nombre que se desea resolver.

Resolución recursiva

En las resoluciones recursivas, el servidor no tiene la información en sus datos locales, por lo que busca y se pone en contacto con un servidor DNS raíz, y en caso de ser necesario repite el mismo proceso básico (consultar a un servidor remoto y seguir a la siguiente referencia) hasta que obtiene la mejor respuesta a la pregunta.

7)La zona inversa, te permite por el contrario generar registros PTR los cuales te permitirán asociar una dirección IP a un nombre. Las consultas inversas te permitirán definir de que dominio es la IP consultada. Esta situación es muy utilizada por los MAIL SERVERS para asegurarse que los mensajes recibidos son de un origen real

jueves, 5 de junio de 2014

33

CHEKSUM: Una suma de comprobación o hash de suma es un tamaño

pequeño punto de referencia calculado a partir de un bloque arbitrario de digitales de

datos para el propósito de detección de errores que pueden haber sido introducidos

durante su transmisión o almacenamiento .

WKP: Son una serie de puertas de enlace que permite que nuestro equipo interactue con servicios o aplicaciones especificas, cada puerto tiene asignado un numero el cual nos indica que servicio o aplicativo le corresponde.

Los puertos IP son numerados del 0 al 65536. Sin embargo, no son asignados de forma aleatoria, sino que reajustan a los estándares de la IANA (Internet Assigned Numbers Authority). Los puertos del 0 al 1023, también conocidos como “puertos bien conocidos”, son asignados por la IANA y generalmente son reservados para procesos de sistema. Por ejemplo, como se ha comentado antes, el protocolo http tiene asignado el puerto 80. Los puertos 1024-49151 son llamados “puertos registrados”, y sus asignaciones son coordinadas y aprobadas también por IANA. Se tiene mucho cuidado para que no haya conflictos entre puertos.

El resto de puertos se llaman “dinámicos” o “puertos privados”. Estos puertos no están regulados. A continuación se dan algunos procesos comunes y su asignación de puertos.

BECN Y FECN: Si el terminal de la fuente en un circuito de comunicaciones genera los bits FECN frecuentes, que indica que el ancho de banda de red disponible (en ese momento) no es tan grande como puede ser apoyado por el terminal de destino. Del mismo modo, si el destino genera bits de BECN frecuentes, significa que el ancho de banda de red disponible (en ese momento) no es tan grande como puede ser soportada por la fuente. En cualquiera de los casos, la causa raíz es la falta de ancho de banda disponible en los tiempos durante los que se generan o FECN BECN bits. Esto puede ocurrir debido a la infraestructura obsoleta o inadecuada de la red, tráfico de red, los altos niveles de ruido en la línea, o partes del sistema a la baja. Identificación y solución de estas cuestiones puede mejorar el rendimiento general de la red, especialmente cuando el sistema está llamado a realizar un gran volumen de tráfico.

DE: de es el Dominio de nivel superior geográfico (ccTLD) para Alemania. Estas dos letras hacen referencia a las iniciales del nombre del país en idioma alemán, Deutschland.

El estado alemán no realiza ningún control ni registro para conceder un dominio .de; aquel que quiera uno puede solicitarlo.

DENIC (el Centro de Información de Red, responsable de los dominios .de) no requiere dominios de tercer nivel específicos, a diferencia de, por ejemplo, el dominio .uk. Esta práctica servirá de modelo para la implementación del dominio .eu para la Unión Europea.

PVC: el producto de la polarización del monómero de cloruro de vinilo a protocloruro de vinilo. Es el derivado del plástico más versátil. Este se pueden producir mediante cuatro procesos diferentes: Suspensión, emulsión, masa y solución.

Se presenta como un material blanco que comienza a reblandecer alrededor de los 80 °C y se descompone sobre 140 ° C. Es un polímero por adición y además una resina que resulta de la polimerización del cloruro de vinilo o cloroeteno. Tiene una muy buena resistencia eléctrica y a la llama.

El átomo de cloro enlazado a cada átomo de carbono le confiere características amorfas principalmente e impiden su recristalización, la alta cohesión entre moléculas y cadenas poliméricas del PVC se deben principalmente a los momentos dipolares fuertes originados por los átomos de cloro, los cuales a su vez dan cierto impedimento estérico es decir que repelen moléculas con igual carga, creando repulsiones electrostáticas que reducen la flexibilidad de las cadenas poliméricas, esta dificultad en la conformación estructural hace necesario la incorporación de aditivos para ser obtenido un producto final deseado.

En la industria existen dos tipos:

Rígido: para envases, ventanas, tuberías, las cuales han reemplazado en gran medida al hierro (que se oxida más fácilmente).

Flexible: cables, juguetes, calzados, pavimentos, recubrimientos, techos tensados...

El PVC se caracteriza por ser dúctil y tenaz; presenta estabilidad dimensional y resistencia ambiental. Además, es reciclable por varios métodos.

pequeño punto de referencia calculado a partir de un bloque arbitrario de digitales de

datos para el propósito de detección de errores que pueden haber sido introducidos

durante su transmisión o almacenamiento .

WKP: Son una serie de puertas de enlace que permite que nuestro equipo interactue con servicios o aplicaciones especificas, cada puerto tiene asignado un numero el cual nos indica que servicio o aplicativo le corresponde.

Los puertos IP son numerados del 0 al 65536. Sin embargo, no son asignados de forma aleatoria, sino que reajustan a los estándares de la IANA (Internet Assigned Numbers Authority). Los puertos del 0 al 1023, también conocidos como “puertos bien conocidos”, son asignados por la IANA y generalmente son reservados para procesos de sistema. Por ejemplo, como se ha comentado antes, el protocolo http tiene asignado el puerto 80. Los puertos 1024-49151 son llamados “puertos registrados”, y sus asignaciones son coordinadas y aprobadas también por IANA. Se tiene mucho cuidado para que no haya conflictos entre puertos.

El resto de puertos se llaman “dinámicos” o “puertos privados”. Estos puertos no están regulados. A continuación se dan algunos procesos comunes y su asignación de puertos.

BECN Y FECN: Si el terminal de la fuente en un circuito de comunicaciones genera los bits FECN frecuentes, que indica que el ancho de banda de red disponible (en ese momento) no es tan grande como puede ser apoyado por el terminal de destino. Del mismo modo, si el destino genera bits de BECN frecuentes, significa que el ancho de banda de red disponible (en ese momento) no es tan grande como puede ser soportada por la fuente. En cualquiera de los casos, la causa raíz es la falta de ancho de banda disponible en los tiempos durante los que se generan o FECN BECN bits. Esto puede ocurrir debido a la infraestructura obsoleta o inadecuada de la red, tráfico de red, los altos niveles de ruido en la línea, o partes del sistema a la baja. Identificación y solución de estas cuestiones puede mejorar el rendimiento general de la red, especialmente cuando el sistema está llamado a realizar un gran volumen de tráfico.

DE: de es el Dominio de nivel superior geográfico (ccTLD) para Alemania. Estas dos letras hacen referencia a las iniciales del nombre del país en idioma alemán, Deutschland.

El estado alemán no realiza ningún control ni registro para conceder un dominio .de; aquel que quiera uno puede solicitarlo.

DENIC (el Centro de Información de Red, responsable de los dominios .de) no requiere dominios de tercer nivel específicos, a diferencia de, por ejemplo, el dominio .uk. Esta práctica servirá de modelo para la implementación del dominio .eu para la Unión Europea.

PVC: el producto de la polarización del monómero de cloruro de vinilo a protocloruro de vinilo. Es el derivado del plástico más versátil. Este se pueden producir mediante cuatro procesos diferentes: Suspensión, emulsión, masa y solución.

Se presenta como un material blanco que comienza a reblandecer alrededor de los 80 °C y se descompone sobre 140 ° C. Es un polímero por adición y además una resina que resulta de la polimerización del cloruro de vinilo o cloroeteno. Tiene una muy buena resistencia eléctrica y a la llama.

El átomo de cloro enlazado a cada átomo de carbono le confiere características amorfas principalmente e impiden su recristalización, la alta cohesión entre moléculas y cadenas poliméricas del PVC se deben principalmente a los momentos dipolares fuertes originados por los átomos de cloro, los cuales a su vez dan cierto impedimento estérico es decir que repelen moléculas con igual carga, creando repulsiones electrostáticas que reducen la flexibilidad de las cadenas poliméricas, esta dificultad en la conformación estructural hace necesario la incorporación de aditivos para ser obtenido un producto final deseado.

En la industria existen dos tipos:

Rígido: para envases, ventanas, tuberías, las cuales han reemplazado en gran medida al hierro (que se oxida más fácilmente).

Flexible: cables, juguetes, calzados, pavimentos, recubrimientos, techos tensados...

El PVC se caracteriza por ser dúctil y tenaz; presenta estabilidad dimensional y resistencia ambiental. Además, es reciclable por varios métodos.

32

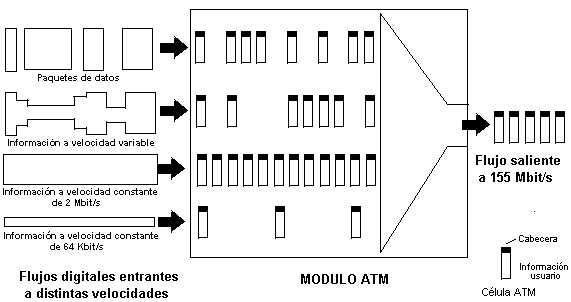

Asynchronous Transfer Mode (ATM) es una tecnología

de telecomunicación desarrollada para hacer frente a la

gran demanda de capacidad de transmisión para servicios y

aplicaciones.

Con esta tecnología, a fin de aprovechar al máximo la capacidad de los sistemas de transmisión, sean estos de cable o radioeléctricos, la información no es transmitida y conmutada a través de canales asignados en permanencia, sino en forma de cortos paquetes (celdas ATM) de longitud constante y que pueden ser enrutadas individualmente mediante el uso de los denominados canales virtuales y trayectos virtuales.

31

El DSLAM es un multiplexor localizado en la central telefónica que proporciona a los abonados acceso a los servicios DSL sobre cable de par trenzadode cobre.

El dispositivo separa la voz y los datos de las líneas de abonado.

DSLAM son las siglas de Digital Subscriber Line Access Multiplexer (Multiplexor digital de acceso a la línea digital de abonado).

Cuando intentas conectarte a internet por medio de un modem, tu demanda va desde un cable par trenzado de cobre hasta esta central telefonica (a quien tu le pagas cada mes por ese servicio) y esta a su vez regresa con una señal de internet y ya estas conectado.

El DSLAM registra todas las demandas de todos los usuarios, anteriormente a este existia otra forma de hacer esto, cada usuario tenia un modem (como sigue siendo en muchas partes) pero en lugar de haber un solo multiplexor(DSLAM) en la central existia un modem para cada usuario, es decir dos modems conectados para una sola cuenta.

CARACTERISTICAS:

Tecnología muy experimentada y fácil de implementar.

Gestión de recursos rígida y poco apta para flujos de tránsito variable.

Requiere duplexor de antena para transmisión dúplex.

Se asignan canales individuales a cada usuario.

Los canales son asignados de acuerdo a la demanda.

Normalmente FDMA se combina con multiplexing FDD

El dispositivo separa la voz y los datos de las líneas de abonado.

DSLAM son las siglas de Digital Subscriber Line Access Multiplexer (Multiplexor digital de acceso a la línea digital de abonado).

Cuando intentas conectarte a internet por medio de un modem, tu demanda va desde un cable par trenzado de cobre hasta esta central telefonica (a quien tu le pagas cada mes por ese servicio) y esta a su vez regresa con una señal de internet y ya estas conectado.

El DSLAM registra todas las demandas de todos los usuarios, anteriormente a este existia otra forma de hacer esto, cada usuario tenia un modem (como sigue siendo en muchas partes) pero en lugar de haber un solo multiplexor(DSLAM) en la central existia un modem para cada usuario, es decir dos modems conectados para una sola cuenta.

CARACTERISTICAS:

Tecnología muy experimentada y fácil de implementar.

Gestión de recursos rígida y poco apta para flujos de tránsito variable.

Requiere duplexor de antena para transmisión dúplex.

Se asignan canales individuales a cada usuario.

Los canales son asignados de acuerdo a la demanda.

Normalmente FDMA se combina con multiplexing FDD

30

Características de los modem ATU-R y ATU-C:

Muestra un enlace ADSL entre un usuario y la central local de la que depende. En dicha figura se observa que además de los módems situados en casa del usuario (ATU-R o "ADSL Terminal Unit-Remote) y en la central (ATU-C o "ADSL Terminal Unit-Central"), delante de cada uno de ellos se ha de colocar un dispositivo denominado "splitter". Este dispositivo no es más que un conjunto de dos filtros: uno paso alto y otro paso bajo. La finalidad de estos filtros es la de separar las señales transmitidas por el bucle de modo que las señales de baja frecuencia (telefonía) vayan separadas de las de alta frecuencia (datos).

La única diferencia consiste en que el ATU-C dispone de hasta 256 subportadoras, mientras que el ATU-R sólo puede disponer como máximo de 32.La separación de los trayectos en ADSL se efectúa por Multiplexación por División en Frecuencias (FDM) o por Cancelación de Eco (CAP).Inalbon – Rosset - Valle.

Muestra un enlace ADSL entre un usuario y la central local de la que depende. En dicha figura se observa que además de los módems situados en casa del usuario (ATU-R o "ADSL Terminal Unit-Remote) y en la central (ATU-C o "ADSL Terminal Unit-Central"), delante de cada uno de ellos se ha de colocar un dispositivo denominado "splitter". Este dispositivo no es más que un conjunto de dos filtros: uno paso alto y otro paso bajo. La finalidad de estos filtros es la de separar las señales transmitidas por el bucle de modo que las señales de baja frecuencia (telefonía) vayan separadas de las de alta frecuencia (datos).

La única diferencia consiste en que el ATU-C dispone de hasta 256 subportadoras, mientras que el ATU-R sólo puede disponer como máximo de 32.La separación de los trayectos en ADSL se efectúa por Multiplexación por División en Frecuencias (FDM) o por Cancelación de Eco (CAP).Inalbon – Rosset - Valle.

29

Las radiaciones electromagnéticas son las generadas por partículas eléctricas y magnéticas moviéndose a la vez (oscilando). Cada partícula genera lo que se llama un campo, por eso también se dice que es una mezcla de un campo eléctrico con un campo magnético.

Estas radiaciones generan unas ondas que se pueden propagar (viajar) por el aire e incluso por el vacío. Imaginemos que movemos de forma oscilatoria (de arriba a bajo) una partícula cargada eléctricamente (o magnéticamente) como la de la figura:

Como vemos se crea una perturbación a su alrededor, que es lo que llamamos una onda. Esta onda depende de la velocidad con la que movamos la partícula (y fuerza), y de la amplitud o distancia entre el inicio y el final del recorrido.

Cambiando estos valores podemos cambiar el tamaño de la onda. La onda generada tendrá la misma forma pero más grande y/o con mas ondulaciones por segundo.

Si la partícula tiene un componente eléctrico, pero también uno magnético ya tenemos generada una radiación electromagnética, con su onda electromagnética. Vamos analizar la onda generada. Para medir una onda tenemos 3 datos muy importantes como podemos ver en la siguiente figura:

Longitud de Onda: Distancia entre dos crestas.

Amplitud : Es la máxima perturbación de la onda. La mitad de la distancia entre la cresta y el valle.

Frecuencia: Número de veces que se repite la onda por unidad de tiempo. Si se usa el Hertzio es el numero de veces que se repite la onda por cada segundo.

Además hay otros dos datos también interesantes:

Periodo: 1/frecuencia. Es la inversa de la frecuencia.

Velocidad: la velocidad de la onda depende del medio por el que se propague (por donde viaje). si la onda viaja por el vació su velocidad es igual a la de la luz 300.000Km/segundo. Si se propaga por el aire cambia, pero es prácticamente igual a la del vació.

Estas radiaciones generan unas ondas que se pueden propagar (viajar) por el aire e incluso por el vacío. Imaginemos que movemos de forma oscilatoria (de arriba a bajo) una partícula cargada eléctricamente (o magnéticamente) como la de la figura:

Como vemos se crea una perturbación a su alrededor, que es lo que llamamos una onda. Esta onda depende de la velocidad con la que movamos la partícula (y fuerza), y de la amplitud o distancia entre el inicio y el final del recorrido.

Cambiando estos valores podemos cambiar el tamaño de la onda. La onda generada tendrá la misma forma pero más grande y/o con mas ondulaciones por segundo.

Si la partícula tiene un componente eléctrico, pero también uno magnético ya tenemos generada una radiación electromagnética, con su onda electromagnética. Vamos analizar la onda generada. Para medir una onda tenemos 3 datos muy importantes como podemos ver en la siguiente figura:

Longitud de Onda: Distancia entre dos crestas.

Amplitud : Es la máxima perturbación de la onda. La mitad de la distancia entre la cresta y el valle.

Frecuencia: Número de veces que se repite la onda por unidad de tiempo. Si se usa el Hertzio es el numero de veces que se repite la onda por cada segundo.

Además hay otros dos datos también interesantes:

Periodo: 1/frecuencia. Es la inversa de la frecuencia.

Velocidad: la velocidad de la onda depende del medio por el que se propague (por donde viaje). si la onda viaja por el vació su velocidad es igual a la de la luz 300.000Km/segundo. Si se propaga por el aire cambia, pero es prácticamente igual a la del vació.

28

TECNOLOGÍA DSL:

Las tecnologías DSL son tecnologías que permiten transmitir información digital a alta velocidad sobre las líneas telefónicas ya existentes en los hogares y los negocios. Ofrecen conexión permanente con velocidades que van desde los 100 Kbps hasta los 52 Mbps (descendentes). Pero su aplicación en un punto determinado está limitado por factores como la distancia entre la central telefónica local y la vivienda, el calibre del cable telefónico y el tipo de tecnología DSL, entre otros.

LAS DISTINTAS TECNOLOGÍAS:

Existen dos tipos de tecnologías DSL, asimétricas o simétricas en función de la capacidad de transmitir datos desde y hacia el usuario. Las ventajas de las diferentes tecnologías DSL dependen de su uso para un usuario final o comercial.

El factor común de todas las tecnologías DSL es que funcionan sobre el par trenzado del cable telefónico y usan la modulación para alcanzar elevadas velocidades de transmisión. Las diferentes tecnologías se caracterizan por la relación entre la distancia alcanzada entre módems, velocidad y simetrías entre el tráfico de descendente (red-usuario) y el ascendente (usuario-red).

ADSL : es un tipo de tecnología asimétrica, esto es, el ancho de banda de bajada es superior al de subida y, por tanto, se trata de una tecnología óptima para la navegación web y los usos más típticos de Internet, ofreciendo velocidades hasta los 8-10 Mbps de bajada y hasta 1Mbps de subida. Se trata de una tecnología adecuada para el uso residencial ya que posibilita a los usarios llamar por teléfono y navegar por Internet de forma simultánea.

ADSL G.Lite es una tecnología que extiende el alcance de ADSL a costa de una menor velocidad. G.Lite puede alcanzar los 5.4Km de distancia pero su velocidad máxima está limitada a 1.3Mbps de bajada y los 512Kbps de subida. Habitualmente G.Lite se ha utilizado para conectar usuarios que eran inaccesibles por distancia previamente mediante el estándar ADSL.

VDSL es la modalidad más rápida de las tecnologías xDSL ya que puede alcanzar una velocidades de entre 13 y 52 Mbps desde la central hasta el abonado y de 1,5 a 2,3 Mbps en sentido contrario, por lo que se trata de un tipo de conexión también asimétrica.La máxima distancia que puede haber entre los dos módems VDSL no puede superar los 1.371 metros.

HDSL es una tecnología DSL de alta velocidad simétrica y bidireccional por lo que la velocidad desde la central al usuario y viceversa será la misma. Las conexiones HDSL son más apropiadas para servidores (web, FTP, ficheros) y otos usos comerciales, como la videoconferencia, que requieren altas velocidades en ambos sentidos. HDSL utiliza el par de cobre para enviar y recibir datos a través de dos bandas, lo que permite velocidades superiores a los 2.3Mbps en ambos sentidos. Incluyendo un segundo par de cobre, las tecnologías HDSL pueden proporcionar velocidades de hasta 4.6Mbps en cada sentido. Estas velocidades son posibles hasta una distancia de unos 3Km siendo los tasas de transferencia inferiores para distancias mayores. Las dos bandas de frecuencias utilizadas por las tecnologías SHDSL ocupan la zona de bajas frecuencias haciendo imposible el envío simultáneo de voz como en el caso de ADSL. La falta de la capacidad para proporcionar voz impone unos costes de instalación significativos en el lazo local. Así, HDSL está enfocado principalmente hacia usos empresariales (interconexión de nodos proveedores de Internet, redes privadas de datos, enlaces entre centralitas, etc) más que hacia el usuario (cuyas necesidades se verán mejor cubiertas por las tecnologías ADSL y SDSL.

ADSL2 y ADSL2+ son actualmente las tecnologías de banda ancha más utilizadas en el mundo que han mejorado las características de velocidad, alcance y consumo energético de la versión ADSL original. ADSL2 puede proporcionar entre 8 y 12Mbps extendiendo el alcance de la tecnología ADSL origina unos 300metros. ADSL2+ ofrece velocidades hasta los 16Mbps a una distancia de unos 1.5Km.

Las tecnologías DSL son tecnologías que permiten transmitir información digital a alta velocidad sobre las líneas telefónicas ya existentes en los hogares y los negocios. Ofrecen conexión permanente con velocidades que van desde los 100 Kbps hasta los 52 Mbps (descendentes). Pero su aplicación en un punto determinado está limitado por factores como la distancia entre la central telefónica local y la vivienda, el calibre del cable telefónico y el tipo de tecnología DSL, entre otros.

LAS DISTINTAS TECNOLOGÍAS:

Existen dos tipos de tecnologías DSL, asimétricas o simétricas en función de la capacidad de transmitir datos desde y hacia el usuario. Las ventajas de las diferentes tecnologías DSL dependen de su uso para un usuario final o comercial.

El factor común de todas las tecnologías DSL es que funcionan sobre el par trenzado del cable telefónico y usan la modulación para alcanzar elevadas velocidades de transmisión. Las diferentes tecnologías se caracterizan por la relación entre la distancia alcanzada entre módems, velocidad y simetrías entre el tráfico de descendente (red-usuario) y el ascendente (usuario-red).

ADSL : es un tipo de tecnología asimétrica, esto es, el ancho de banda de bajada es superior al de subida y, por tanto, se trata de una tecnología óptima para la navegación web y los usos más típticos de Internet, ofreciendo velocidades hasta los 8-10 Mbps de bajada y hasta 1Mbps de subida. Se trata de una tecnología adecuada para el uso residencial ya que posibilita a los usarios llamar por teléfono y navegar por Internet de forma simultánea.

ADSL G.Lite es una tecnología que extiende el alcance de ADSL a costa de una menor velocidad. G.Lite puede alcanzar los 5.4Km de distancia pero su velocidad máxima está limitada a 1.3Mbps de bajada y los 512Kbps de subida. Habitualmente G.Lite se ha utilizado para conectar usuarios que eran inaccesibles por distancia previamente mediante el estándar ADSL.

VDSL es la modalidad más rápida de las tecnologías xDSL ya que puede alcanzar una velocidades de entre 13 y 52 Mbps desde la central hasta el abonado y de 1,5 a 2,3 Mbps en sentido contrario, por lo que se trata de un tipo de conexión también asimétrica.La máxima distancia que puede haber entre los dos módems VDSL no puede superar los 1.371 metros.

HDSL es una tecnología DSL de alta velocidad simétrica y bidireccional por lo que la velocidad desde la central al usuario y viceversa será la misma. Las conexiones HDSL son más apropiadas para servidores (web, FTP, ficheros) y otos usos comerciales, como la videoconferencia, que requieren altas velocidades en ambos sentidos. HDSL utiliza el par de cobre para enviar y recibir datos a través de dos bandas, lo que permite velocidades superiores a los 2.3Mbps en ambos sentidos. Incluyendo un segundo par de cobre, las tecnologías HDSL pueden proporcionar velocidades de hasta 4.6Mbps en cada sentido. Estas velocidades son posibles hasta una distancia de unos 3Km siendo los tasas de transferencia inferiores para distancias mayores. Las dos bandas de frecuencias utilizadas por las tecnologías SHDSL ocupan la zona de bajas frecuencias haciendo imposible el envío simultáneo de voz como en el caso de ADSL. La falta de la capacidad para proporcionar voz impone unos costes de instalación significativos en el lazo local. Así, HDSL está enfocado principalmente hacia usos empresariales (interconexión de nodos proveedores de Internet, redes privadas de datos, enlaces entre centralitas, etc) más que hacia el usuario (cuyas necesidades se verán mejor cubiertas por las tecnologías ADSL y SDSL.

ADSL2 y ADSL2+ son actualmente las tecnologías de banda ancha más utilizadas en el mundo que han mejorado las características de velocidad, alcance y consumo energético de la versión ADSL original. ADSL2 puede proporcionar entre 8 y 12Mbps extendiendo el alcance de la tecnología ADSL origina unos 300metros. ADSL2+ ofrece velocidades hasta los 16Mbps a una distancia de unos 1.5Km.

26

VENTAJAS:

No se requiere de un conmutador PBX físico en la oficina.

Ahorro de energía y espacio en cuándo al no tener un conmutador IP físico.

No se requiere de personal o soporte especializado para administración del conmutador.

Supera en ventajas de aplicaciones con respecto a un conmutador analógico(

Puede usarse un softphone para conectarse al servidor.

DESVENTAJAS:

Requiere un ancho de banda significativo cuándo su uso se requiere en una red empresarial de más de 2 canales de voz.

No se posee información de las cuentas SIP que conectan al servidor, por lo que solo se puede usar los

Softphones y ATAs que el proveedor disponga.

Depende completamente del enlace de internet.

Dependencia de Infraestructura.

No se posee control sobre el sistema PBX.

No es posible modificar rutas de marcaciòn para usar las tarifas más bajas de llamadas.

No es posible hacer modificaciones en el conmutador con respecto a dispositivos e interfaces de conexión.

La integración del conmutador con sistemas CRM, Tarificadores y otras aplicaciones que pueden integrarse con telefonía IP no es posible debido a que la infraestructura no es nuestra.

Llamadas entre extensiones locales pueden fallar si la conexión de internet falla.

Calidad de Voz en llamadas simultáneas tiende a disminuir.

Requiere de un enlace de internet de muy buena a excelente calidad.

Costo de enlace de internet dedicado.

No se requiere de un conmutador PBX físico en la oficina.

Ahorro de energía y espacio en cuándo al no tener un conmutador IP físico.

No se requiere de personal o soporte especializado para administración del conmutador.

Supera en ventajas de aplicaciones con respecto a un conmutador analógico(

Puede usarse un softphone para conectarse al servidor.

DESVENTAJAS:

Requiere un ancho de banda significativo cuándo su uso se requiere en una red empresarial de más de 2 canales de voz.

No se posee información de las cuentas SIP que conectan al servidor, por lo que solo se puede usar los

Softphones y ATAs que el proveedor disponga.

Depende completamente del enlace de internet.

Dependencia de Infraestructura.

No se posee control sobre el sistema PBX.

No es posible modificar rutas de marcaciòn para usar las tarifas más bajas de llamadas.

No es posible hacer modificaciones en el conmutador con respecto a dispositivos e interfaces de conexión.

La integración del conmutador con sistemas CRM, Tarificadores y otras aplicaciones que pueden integrarse con telefonía IP no es posible debido a que la infraestructura no es nuestra.

Llamadas entre extensiones locales pueden fallar si la conexión de internet falla.

Calidad de Voz en llamadas simultáneas tiende a disminuir.

Requiere de un enlace de internet de muy buena a excelente calidad.

Costo de enlace de internet dedicado.

25

Es un método por el cual tomando señales de audio analógicas del tipo de las que se escuchan cuando uno habla por teléfono se las transforma en datos digitales que pueden ser transmitidos a través de Internet hacia una dirección IP determinada.

Se necesita una conexión de banda ancha con un servidor tipo asterix

Se necesita una conexión de banda ancha con un servidor tipo asterix

24

Retardo de serialización

Llamamos retardo de serialización (serialization delay) al

tiempo que le cuesta al router en poner un paquete en el

medio físico. Es un tiempo fijo, no aumenta ni disminuye ni

depende de otros factores.

Llamamos retardo de serialización (serialization delay) al

tiempo que le cuesta al router en poner un paquete en el

medio físico. Es un tiempo fijo, no aumenta ni disminuye ni

depende de otros factores.

23

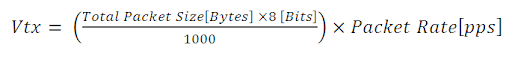

El ancho de banda digital o Velocidad de transmisión (bits por segundos), se puede calcular empleando la siguiente fórmula:

Donde:

Vtx: es Velocidad de transmisión

Total Packet Size: Es el tamaño total del paquete en bytes, es decir la suma de el tamaño del paquete de voz (VoipPacketSize) mas todas las cabeceras (RTP, UDP, IP, ETH).

Packet Rate: Es la velocidad del paquete (se mide en pps, paquetes por segundo) y es derivada a partir del periodo de paquetización (puede calcularse también como la inversa del periodo de paquetización).

Packetization Size: también conocido como Payload Size, depende del periodo de paquetización y del códec a utilizar.

La siguiente tabla nos puede servir de referencia para los cálculos que queremos realizar:

Donde:

Vtx: es Velocidad de transmisión

Total Packet Size: Es el tamaño total del paquete en bytes, es decir la suma de el tamaño del paquete de voz (VoipPacketSize) mas todas las cabeceras (RTP, UDP, IP, ETH).

Packet Rate: Es la velocidad del paquete (se mide en pps, paquetes por segundo) y es derivada a partir del periodo de paquetización (puede calcularse también como la inversa del periodo de paquetización).

Packetization Size: también conocido como Payload Size, depende del periodo de paquetización y del códec a utilizar.

La siguiente tabla nos puede servir de referencia para los cálculos que queremos realizar:

Codec

|

G711

|

G711

|

G729

|

G729

|

Periodo de paquetizacion

|

20ms

|

30ms

|

20ms

|

40ms

|

Nominal Bandwidth

(kbps)

|

64

|

64

|

8

|

8

|

Packetizacion Size

PayloadSize (bytes)

|

160

|

240

|

20

|

40

|

RTP Overhead

(bytes)

|

12

|

12

|

12

|

12

|

UDP Overhead

(bytes)

|

8

|

8

|

8

|

8

|

IP Overhead

(bytes)

|

20

|

20

|

20

|

20

|

Ethernet Overhead

(bytes)

|

18

|

18

|

18

|

18

|

Total Packet Size

(bytes)

|

218

|

298

|

78

|

98

|

Packet Rate

(pps)

|

50

|

33.33

|

50

|

25

|

22

NORMAS:

NOMBRE ; G.711, COMPRESION ; A-law y u-law, BITRATE(Kbps) ; 64, APLICACIÓN ; Telefonía en general.

NOMBRE ; G.726, COMPRESION ; ADPCM, BITRATE(Kbps) ; 16,24,32 y 40, APLICACIÓN ; DECT telefonía Internacional.

NOMBRE ; GSM 06,10 FR, COMPRESION ; ADPCM, BITRATE(Kbps) ; 13.2, APLICACIÓN ; Codec original de GSM.

NOMBRE ; G.729, COMPRESION ; CS-ACELP, BITRATE(Kbps) ; 8, APLICACIÓN ; VoIP sobre conexiones a Internet lentas.

21

JITTER:

En las telecomunicaciones también se denomina jitter a la

varia Este efecto es especialmente molesto en aplicaciones

multimedia en Internet como radio por Internet o telefonía IP,

ya que provoca que algunos paquetes lleguen demasiado

pronto o tarde para poder entregarlos a tiempo los

paquetes.

Delay:

es un efecto de sonido que consiste en la multiplicación y

retraso modulado de una señal sonora. Una vez procesada

la señal se mezcla con la original.

En las telecomunicaciones también se denomina jitter a la

varia Este efecto es especialmente molesto en aplicaciones

multimedia en Internet como radio por Internet o telefonía IP,

ya que provoca que algunos paquetes lleguen demasiado

pronto o tarde para poder entregarlos a tiempo los

paquetes.

Delay:

es un efecto de sonido que consiste en la multiplicación y

retraso modulado de una señal sonora. Una vez procesada

la señal se mezcla con la original.

20

Los paquetes perdidos son cuando se corta una conexión se congestiona el router, se corta la luz, eso hacer que los paquetes no lleguen a destino, el cual son perdidos.

19

El rendimiento de una red de computadoras es medido o cuantificado usando la velocidad de transmisión de datos. Es una medida concreta y de fácil cálculo, que permite saber si una red está funcionando en forma óptima.

18

QoS son las siglas de Quality of Service, es un conjunto de tecnologías que garantizan la transmisión de cierta cantidad de información en un tiempo determinado a uno o varios dispositivos. En la práctica, se trata de que podamos navegar por Internet al mismo tiempo que realizamos una llamada por VoIP o disfrutamos de un juego online sin problemas.

QoS se encarga de priorizar el ancho de banda disponible en función de las necesidades del usuario y basándose en una serie de criterios que clasifican el tráfico. Sin entrar en detalles técnicos imaginemos un escenario donde estamos descargando archivos de gran tamaño y queremos realizar una videoconferencia con nuestro iPad: un router con QoS se encargará de asignar los recursos necesarios a la videollamada porque prioriza ese tráfico con respecto a las descargas que verán mermada su velocidad.

QoS se encarga de priorizar el ancho de banda disponible en función de las necesidades del usuario y basándose en una serie de criterios que clasifican el tráfico. Sin entrar en detalles técnicos imaginemos un escenario donde estamos descargando archivos de gran tamaño y queremos realizar una videoconferencia con nuestro iPad: un router con QoS se encargará de asignar los recursos necesarios a la videollamada porque prioriza ese tráfico con respecto a las descargas que verán mermada su velocidad.

17

VENTAJAS:

Es posible llevar los mensajes de un nodo a otro por diferentes caminos.

No puede existir absolutamente ninguna interrupción en las comunicaciones.

Cada servidor tiene sus propias comunicaciones con todos los demás servidores.

Si falla un cable el otro se hará cargo del tráfico.

No requiere un nodo o servidor central lo que reduce el mantenimiento.

Si un nodo desaparece o falla no afecta en absoluto a los demás nodos.

Si desaparece no afecta tanto a los nodos de redes.

DESVENTAJAS:

El costo de la red puede aumentar en los casos en los que se implemente de forma alámbrica, la topología de red y las características de la misma implican el uso de más recursos.

En el caso de implementar una red en malla para atención de emergencias en ciudades con densidad población de más de 5000 habitantes por kilómetro cuadrado, la disponibilidad del ancho de banda puede verse afectada por la cantidad de usuarios que hacen uso de la red simultáneamente; para entregar un ancho de banda que garantice la tasa de datos en demanda y, que en particular, garantice las comunicaciones entre organismos de rescate, es necesario instalar más puntos de acceso, por tanto, se incrementan los costos de implementación y puesta en marcha.

Es posible llevar los mensajes de un nodo a otro por diferentes caminos.

No puede existir absolutamente ninguna interrupción en las comunicaciones.

Cada servidor tiene sus propias comunicaciones con todos los demás servidores.

Si falla un cable el otro se hará cargo del tráfico.

No requiere un nodo o servidor central lo que reduce el mantenimiento.

Si un nodo desaparece o falla no afecta en absoluto a los demás nodos.

Si desaparece no afecta tanto a los nodos de redes.

DESVENTAJAS:

El costo de la red puede aumentar en los casos en los que se implemente de forma alámbrica, la topología de red y las características de la misma implican el uso de más recursos.

En el caso de implementar una red en malla para atención de emergencias en ciudades con densidad población de más de 5000 habitantes por kilómetro cuadrado, la disponibilidad del ancho de banda puede verse afectada por la cantidad de usuarios que hacen uso de la red simultáneamente; para entregar un ancho de banda que garantice la tasa de datos en demanda y, que en particular, garantice las comunicaciones entre organismos de rescate, es necesario instalar más puntos de acceso, por tanto, se incrementan los costos de implementación y puesta en marcha.

16

Las redes convergentes o redes de multiservicio, esto a los servicios de voz, datos y vídeos en una red basada en IP. Las redes convergentes existen servicios en los que se integran estas capacidades. Atreves de esta se menciona que una compañía puede reinventar sus redes de comunicación así también como toda su organización.

Este tipo de redes apoya las aplicaciones que son vitales para la estructura del negocio -Telefonía IP, videoconferencias en colaboración y administración de relaciones con el cliente (CRM) para que la empresa sea más eficiente, efectiva y ágil con sus clientes.

Este tipo de redes se ofrecen en forma separada sobre redes especializadas, por ejemplo en la red de voz está basada en uno a varios, la red de datos se basa en conmutadores y enrutadores IP interconectados en redes LAN y de esta forma se permite el acceso a Internet.

Este tipo de modelo se basa en IP son constituidas sobre tres elementos los cuales son:

* Tecnologías que permitan ofrecer múltiples servicios sobre una red de datos.

* Una red multipropósito, construida sobre una arquitectura de red funcionalmente distribuida y basada en IP.

* Un sistema abierto de protocolos estándares, maduro e internacionalmente aceptado.

Este tipo de redes apoya las aplicaciones que son vitales para la estructura del negocio -Telefonía IP, videoconferencias en colaboración y administración de relaciones con el cliente (CRM) para que la empresa sea más eficiente, efectiva y ágil con sus clientes.

Este tipo de redes se ofrecen en forma separada sobre redes especializadas, por ejemplo en la red de voz está basada en uno a varios, la red de datos se basa en conmutadores y enrutadores IP interconectados en redes LAN y de esta forma se permite el acceso a Internet.

Este tipo de modelo se basa en IP son constituidas sobre tres elementos los cuales son:

* Tecnologías que permitan ofrecer múltiples servicios sobre una red de datos.

* Una red multipropósito, construida sobre una arquitectura de red funcionalmente distribuida y basada en IP.

* Un sistema abierto de protocolos estándares, maduro e internacionalmente aceptado.

15

Su principal objetivo es crear redes flexibles y escalables con un incremento en el desempeño y la estabilidad. esto incluye Ingeniería de Trafico y soporte (QoS) con múltiples clases de servicios.

*MPLS realiza la decisión del "forwardeo" de paquetes basado en el contenido de una "etiqueta", en lugar de realizar un complejo lookup basado en la dirección IP destino. esta técnica brinda muchos beneficios a las redes basadas en IP como son:

*VPNs.

*Ingeniería de Trafico.

*Calidad de Servicio.

*MPLS realiza la decisión del "forwardeo" de paquetes basado en el contenido de una "etiqueta", en lugar de realizar un complejo lookup basado en la dirección IP destino. esta técnica brinda muchos beneficios a las redes basadas en IP como son:

*VPNs.

*Ingeniería de Trafico.

*Calidad de Servicio.

14

UN PVC ES UN CIRCUITO VIRTUAL PERMANENTE ESTABLECIDO PARA USO REPETIDO POR PARTE DE LOS MISMOS EQUIPOS DE TRANSMISIÓN. EN UN PVC LA ASOCIACIÓN ES IDÉNTICA A LA FASE DE TRANSFERENCIA DE DATOS DE UNA LLAMADA VIRTUAL. LOS CIRCUITOS PERMANENTES ELIMINAN LA NECESIDAD DE CONFIGURACIÓN Y TERMINACIÓN REPETITIVAS PARA CADA LLAMADA. ES DECIR SE PUEDE USAR SIN TENER QUE PASAR POR LA FASE DE ESTABLECIMIENTO NI LIBERACIÓN DE LAS CONEXIONES. EL CIRCUITO ESTÁ RESERVADO A UNA SERIE DE USUARIOS Y NADIE MÁS PUEDE HACER USO DE ÉL. UNA CARACTERÍSTICA ESPECIAL QUE EN EL SVC NO SE DABA ES QUE SI DOS USUARIOS SOLICITAN UNA CONEXIÓN, SIEMPRE OBTIENEN LA MISMA RUTA.

12

La tecnología analógica es más antigua y se lleva usando durante décadas. También es más barata pero hay limitación en los datos que se transmiten. En cambio, la tecnología digital, cambia todas las señales de analógicas en digitales, permitiendo la transmisión del código binario, que luego será reconstruida mediante el software oportuno. Esta característica hace insuperable a la tecnología digital que es capaz de transmitir cualquier tipo de información sin tener en cuenta las amplitudes ni las pérdidas de información que acarreaba la tecnología analógica. Siempre es más precisa y clara.

Otra diferencia apreciable entre analógico y digital es la calidad. Hoy en día la tecnología digital deja mucho que desear aunque se van corrigiendo los errores que se producen en el montaje de datos. Aparte, el precio también resulta carísimo en comparación con la analógica. Esto también se está corrigiendo con el tiempo. Esperemos que se reduzca el precio cada vez más

Otra diferencia apreciable entre analógico y digital es la calidad. Hoy en día la tecnología digital deja mucho que desear aunque se van corrigiendo los errores que se producen en el montaje de datos. Aparte, el precio también resulta carísimo en comparación con la analógica. Esto también se está corrigiendo con el tiempo. Esperemos que se reduzca el precio cada vez más

11

Frame Relay o (Frame-mode Bearer Service) es una técnica de comunicación mediante retransmisión de tramas para redes de circuito virtual, introducida por laITU-T a partir de la recomendación I.122 de 1988. Consiste en una forma simplificada de tecnología de conmutación de paquetes que transmite una variedad de tamaños de tramas o marcos (“frames”) para datos, perfecto para la transmisión de grandes cantidades de datos.

La técnica Frame Relay se utiliza para un servicio de transmisión de voz y datos a alta velocidad que permite la interconexión de redes de área local separadas geográficamente a un coste menor

La técnica Frame Relay se utiliza para un servicio de transmisión de voz y datos a alta velocidad que permite la interconexión de redes de área local separadas geográficamente a un coste menor

jueves, 29 de mayo de 2014

10 b

El receptor posee una ventana de recepción, similar a la de

transmisión, pero con una finalidad totalmente distinta. Su

funcionalidad permite al receptor recibir un conjunto de tramas que le

llegan desordenadas. La ventana de recepción es la lista que tiene el

receptor con los números de la secuencia consecutivos de las tramas que

puede aceptar. Almacena las tramas temporalmente en un buffer hasta el

momento que posea todas las tramas esperadas, la secuencia de tramas

esperada al completo, y así ordenarlas. El receptor debe disponer de un

buffer de igual tamaño que su ventana de recepción para almacenar

temporalmente las tramas hasta ordenarlas.

Existen 2 modos de trabajo en función del tamaño de su ventana:

Existen 2 modos de trabajo en función del tamaño de su ventana:

-

- Tamaño ventana recepción=1. con lo cual la ventana de recepción dispone de un buffer. Sólo puede almacenar la trama que le llega en cada instante, es decir, debe recibir las tramas en la secuencia correcta, ya que no dispone de recursos para ordenarlas después. Impone al emisor la condición de transmitir siempre las tramas en secuencia.

-

- Tamaño ventana recepción>1. La ventana de recepción dispone de N buffers (N=tamaño ventana de recepción) que le permiten recibir hasta N tramas desordenadas, almacenarlas y proceder a su ordenamiento posterior. Le permite al emisor transmitir tramas desordenadas, tantas como quepan en los buffers del receptor.

10 a

La ICANN

es responsable en la asignación de números de

puertos TCP y UDP para usos específicos.

Los puertos bien conocidos (well-known ports) son los del rango del 0 al 1023; en sistemas operativos derivados del Unix, abrir un puerto de este rango para recibir conexiones entrantes requiere privilegios administrativos.

Los puertos registrados están en el rango desde el 1024 al 49151. Los números de puerto del 49152 al 65535 son puertos dinámicos (privados), no usados por aplicaciones definidas.

Los puertos bien conocidos (well-known ports) son los del rango del 0 al 1023; en sistemas operativos derivados del Unix, abrir un puerto de este rango para recibir conexiones entrantes requiere privilegios administrativos.

Los puertos registrados están en el rango desde el 1024 al 49151. Los números de puerto del 49152 al 65535 son puertos dinámicos (privados), no usados por aplicaciones definidas.

Puertos Conocidos

| Puerto | Protocolo | Servicio | Observaciones |

| 1 | TCP | TCPMUX | TCP port service multiplexer |

| 7 | TCP - UDP | ECHO protocol | |

| 9 | TCP - UDP | DISCARD Protocol | |

| 13 | TCP - UDP | DAYTIME protocol | |

| 17 | TCP | QOTD protocol | Quote of the Day |

| 19 | TCP | CHARGEN protocol | Character Generator |

| 19 | UDP | CHARGEN protocol | |

| 20 | TCP | FTP - data port | File Transfer Protocol |

| 21 | TCP | FTP - control port | command |

| 22 | TCP | SSH - used for secure logins, file transfers and port forwarding | Secure Shell (scp, sftp) |

| 23 | TCP | Telnet protocol - unencrypted text communications | |

| 25 | TCP | SMTP - used for sending E-mails | Simple Mail Transfer Protocol |

| 37 | TCP - UDP | TIME protocol | |

| 53 | TCP | DNS | Domain Name Server |

| 53 | UDP | DNS | |

| 67 | UDP | BOOTP server; also used by DHCP | BootStrap Protocol - Dynamic Host Configuration Protocol |

| 68 | UDP | BOOTP client; also used by DHCP | |

| 69 | UDP | TFTP | Trivial File Transfer Protocol |

| 70 | TCP | Gopher protocol | |

| 79 | TCP | Finger protocol | |

| 80 | TCP | HTTP - used for transferring web pages | HyperText Transfer Protocol |

| 88 | TCP | Kerberos - authenticating agent | |

| 109 | TCP | POP2 | Post Office Protocol version 2 |

| 110 | TCP | POP3 | Post Office Protocol version 3 |

| 113 | TCP | ident | old server identification system, still used by IRC servers to identify its users |

| 119 | TCP | NNTP - used for retrieving newsgroups messages | Network News Transfer Protocol |

| 123 | UDP | NTP - used for time synchronization | Network Time Protocol |

| 139 | TCP | NetBIOS | |

| 143 | TCP | IMAP4 - used for retrieving E-mails | Internet Message Access Protocol 4 |

| 161 | UDP | SNMP | |

| 179 | TCP | BGP | Border Gateway Protocol |

| 389 | TCP | LDAP | Lightweight Directory Access Protocol |

| 443 | TCP | HTTPS - HTTP over SSL | encrypted transmission |

| 445 | TCP | Microsoft-DS | Active Directory, Windows shares, Sasser-worm, Agobot |

| 445 | UDP | Microsoft-DS SMB file sharing | |

| 465 | TCP | SMTP over SSL | |

| 514 | UDP | syslog protocol | used for system logging |

| 540 | TCP | UUCP | Unix-to-Unix Copy Protocol |

| 591 | TCP | FileMaker 6.0 Web Sharing | HTTP Alternate, see port 80 |

| 636 | TCP | LDAP over SSL | encrypted transmission |

| 666 | TCP | id Software's DOOM multiplayer game played over TCP | |

| 993 | TCP | IMAP4 over SSL | encrypted transmission |

| 995 | TCP | POP3 over SSL | encrypted transmission |

preguntas del uno al diez

1. Cuales son las diferencias entre el ruteo estático y dinámico?

2. Que es y para que se utiliza el ruteo de la información?

3. Cual es la ruta default?

4. Que protocolos de ruteo dinámico conoces?

5. Cuales son las características del RIP?

6. Que comandos RED conoces?

7. Cuales son los protocolos no fiables no orientados a conexión?

8. Que es y para que se utiliza la multiplexación?

9. Explica las características del protocolo de transmisión TCP/UDP?

10. Cuales son las diferencias entre esos dos protocolos?

En las telecomunicaciones se usa la multiplexación para dividir las señales en el medio por el que vayan a viajar dentro del espectro radioeléctrico. El término es equivalente al control de acceso al medio.

De esta manera, para transmitir los canales de televisión por aire, vamos a tener un ancho de frecuencia x, el cual habrá que multiplexar para que entren la mayor cantidad posible de canales de tv.

2. Que es y para que se utiliza el ruteo de la información?

3. Cual es la ruta default?

4. Que protocolos de ruteo dinámico conoces?

5. Cuales son las características del RIP?

6. Que comandos RED conoces?

7. Cuales son los protocolos no fiables no orientados a conexión?

8. Que es y para que se utiliza la multiplexación?

9. Explica las características del protocolo de transmisión TCP/UDP?

10. Cuales son las diferencias entre esos dos protocolos?

Respuestas:

1. La elección de un tipo sobre el otro depende siempre del

administrador, aunque en muchos casos también puede existir una

limitación en el hardware utilizado o en las políticas de la

organización. El ruteo estático es la forma más

sencilla y que menos conocimientos exige para configurar las tablas de

ruteo en un dispositivo. Es un método manual que requiere que el

administrador indique explícitamente en cada equipo las redes que puede

alcanzar y por qué camino hacerlo. La ventaja de este método, además de

la simpleza para configurarlo, es que no supone ninguna sobrecarga

adicional sobre los routers y los enlaces en una red. Sin embargo, las

desventajas principales son determinantes en muchos casos para no

escoger este método.

En contraposición con el método estático, el ruteo dinámico utiliza diferentes protocolos cuyo fin es el de intercambiar rutas entre dispositivos intermedios con el objetivo de tener una red totalmente accesible. En este caso, los routers envían y reciben información de enrutamiento que utilizan para armar sus tablas de ruteo.

El ruteo dinámico tiene varias ventajas que lo convierten en el preferido en la mayoría de los casos: configurar el ruteo en una red mediana a grande implica mucho menos trabajo para el administrador, a la vez que permite que la red completa se ponga en funcionamiento en un tiempo mucho menor; es capaz también de adaptarse a los problemas, ya que puede detectar la falla de un enlace principal y utilizar entonces un enlace alternativo para alcanzar el destino (si lo hubiera).

Las desventajas son que, al intercambiar información entre los dispositivos y requerir que cada router procese dicha información se utiliza tanto ancho de banda de los enlaces como tiempo de procesamiento en los equipos, lo cuál en algunas circunstancias puede convertirse en un problema. Adicionalmente, dependiendo del protocolo que se utilice, el enrutamiento dinámico requiere un mayor conocimiento por parte del administrador, tanto para configurarlo de forma correcta como para solucionar problemas.

En contraposición con el método estático, el ruteo dinámico utiliza diferentes protocolos cuyo fin es el de intercambiar rutas entre dispositivos intermedios con el objetivo de tener una red totalmente accesible. En este caso, los routers envían y reciben información de enrutamiento que utilizan para armar sus tablas de ruteo.

El ruteo dinámico tiene varias ventajas que lo convierten en el preferido en la mayoría de los casos: configurar el ruteo en una red mediana a grande implica mucho menos trabajo para el administrador, a la vez que permite que la red completa se ponga en funcionamiento en un tiempo mucho menor; es capaz también de adaptarse a los problemas, ya que puede detectar la falla de un enlace principal y utilizar entonces un enlace alternativo para alcanzar el destino (si lo hubiera).

Las desventajas son que, al intercambiar información entre los dispositivos y requerir que cada router procese dicha información se utiliza tanto ancho de banda de los enlaces como tiempo de procesamiento en los equipos, lo cuál en algunas circunstancias puede convertirse en un problema. Adicionalmente, dependiendo del protocolo que se utilice, el enrutamiento dinámico requiere un mayor conocimiento por parte del administrador, tanto para configurarlo de forma correcta como para solucionar problemas.

2. Encaminamiento (o enrutamiento, ruteo) es la función de buscar un

camino entre todos los posibles en una red de paquetes cuyas topologías

poseen una gran conectividad. Dado que se trata de encontrar la mejor

ruta posible, lo primero será definir qué se entiende por mejor ruta y

en consecuencia cuál es la métrica que se debe utilizar para medirla.

3. Estas rutas son utilizadas en los routers cuando no se conoce una

ruta hacia un destino determinado, es como la opcion que tomaria un

paquete de no saber hacia donde dirigirse.

4. Los protolocolos internos (IGP, Interior Gateway Protocol) permiten

el intercambio de información dentro de un sistema autónomo. Ejemplos de

protocolos internos son RIP (Routing Information Protocol), RIPv2 (RIP

version 2), IGRP (Iter-Gateway Routing Protocol), EIGRP (Enhanced IGRP) y

OSPF (Open Shortest Path First).

Los protocolos externos (EGP, Exterior Gateway Protocol) interconectan sistemas autónomos. Un ejemplo de protocolo de enrutamiento de este tipo es el BGP (Border Gateway Protocol, Protocolo de Pasarela de frontera).

Los protocolos externos (EGP, Exterior Gateway Protocol) interconectan sistemas autónomos. Un ejemplo de protocolo de enrutamiento de este tipo es el BGP (Border Gateway Protocol, Protocolo de Pasarela de frontera).

5. Es un protocolo de puerta de enlace interna o IGP (Interior Gateway

Protocol) utilizado por los routers (encaminadores), aunque también

pueden actuar en equipos, para intercambiar información acerca de redes

IP. Es un protocolo de Vector de distancias ya que mide el número de

"saltos" como métrica hasta alcanzar la red de destino. El límite máximo

de saltos en RIP es de 15, 16 se considera una ruta inalcanzable o no

deseable.

6. -IPConfig, Ping, ARP, Tracert, Route, Netstat, NBTStat, Nslookup.

7. Los protocolos no fiables no orientados a conexión son: Protocolo IP, Protocolo UDP, Internetwork Packet Exchange o IPX.

8.

En telecomunicación, la multiplexación es la combinación de dos o más canales de información en un solo medio de transmisión usando un dispositivo llamado multiplexor. El proceso inverso se conoce como demultiplexación. Un concepto muy similar es el de control de acceso al medio.

Existen muchas estrategias de multiplexación según el protocolo de comunicación empleado, que puede combinarlas para alcanzar el uso más eficiente; los más utilizados son:

la multiplexación por división de tiempo o TDM (Time division multiplexing );

la multiplexación por división de frecuencia o FDM (Frequency-division multiplexing) y su equivalente para medios ópticos, por división de longitud de onda o WDM (de Wavelength);

la multiplexación por división en código o CDM (Code division multiplexing);

Cuando existe un esquema o protocolo de multiplexación pensado para que múltiples usuarios compartan un medio común, como por ejemplo en telefonía móvil o WiFi, suele denominarse control de acceso al medio o método de acceso múltiple.

En informática y electrónica, la multiplexación se refiere al mismo concepto si se trata de buses de datos que haya que compartir entre varios dispositivos (discos, memoria, etc.). Otro tipo de multiplexación en informática es el de la CPU, en la que a un proceso le es asignado un quantum de tiempo durante el cual puede ejecutar sus instrucciones, antes de ceder el sitio a otro proceso que esté esperando en la cola de procesos listo a ser despachado por el planificador de procesos.

6. -IPConfig, Ping, ARP, Tracert, Route, Netstat, NBTStat, Nslookup.

7. Los protocolos no fiables no orientados a conexión son: Protocolo IP, Protocolo UDP, Internetwork Packet Exchange o IPX.

8.

En telecomunicación, la multiplexación es la combinación de dos o más canales de información en un solo medio de transmisión usando un dispositivo llamado multiplexor. El proceso inverso se conoce como demultiplexación. Un concepto muy similar es el de control de acceso al medio.

Existen muchas estrategias de multiplexación según el protocolo de comunicación empleado, que puede combinarlas para alcanzar el uso más eficiente; los más utilizados son:

la multiplexación por división de tiempo o TDM (Time division multiplexing );

la multiplexación por división de frecuencia o FDM (Frequency-division multiplexing) y su equivalente para medios ópticos, por división de longitud de onda o WDM (de Wavelength);

la multiplexación por división en código o CDM (Code division multiplexing);

Cuando existe un esquema o protocolo de multiplexación pensado para que múltiples usuarios compartan un medio común, como por ejemplo en telefonía móvil o WiFi, suele denominarse control de acceso al medio o método de acceso múltiple.

En informática y electrónica, la multiplexación se refiere al mismo concepto si se trata de buses de datos que haya que compartir entre varios dispositivos (discos, memoria, etc.). Otro tipo de multiplexación en informática es el de la CPU, en la que a un proceso le es asignado un quantum de tiempo durante el cual puede ejecutar sus instrucciones, antes de ceder el sitio a otro proceso que esté esperando en la cola de procesos listo a ser despachado por el planificador de procesos.

En las telecomunicaciones se usa la multiplexación para dividir las señales en el medio por el que vayan a viajar dentro del espectro radioeléctrico. El término es equivalente al control de acceso al medio.

De esta manera, para transmitir los canales de televisión por aire, vamos a tener un ancho de frecuencia x, el cual habrá que multiplexar para que entren la mayor cantidad posible de canales de tv.

Multiplexar un paquete de datos, significa tomar los datos de la capa de

aplicación, etiquetarlos con un número de puerto (TCP o UDP) que

identifica a la aplicación emisora, y enviar dicho paquete a la capa de

red.

9.

-UDP: proporciona un nivel de transporte no fiable de datagramas, ya que apenas añade la información necesaria para la comunicación extremo a extremo al paquete que envía al nivel inferior. Lo utilizan aplicaciones como NFS (Network File System) y RCP (comando para copiar ficheros entre ordenadores remotos), pero sobre todo se emplea en tareas de control y en la transmisión de audio y vídeo a través de una red. No introduce retardos para establecer una conexión, no mantiene estado de conexión alguno y no realiza seguimiento de estos parámetros. Así, un servidor dedicado a una aplicación particular puede soportar más clientes activos cuando la aplicación corre sobre UDP en lugar de sobre TCP.

-TCP: es el protocolo que proporciona un transporte fiable de flujo de bits entre aplicaciones. Está pensado para poder enviar grandes cantidades de información de forma fiable, liberando al programador de la dificultad de gestionar la fiabilidad de la conexión (retransmisiones, pérdida de paquetes, orden en el que llegan los paquetes, duplicados de paquetes...) que gestiona el propio protocolo. Pero la complejidad de la gestión de la fiabilidad tiene un coste en eficiencia, ya que para llevar a cabo las gestiones anteriores se tiene que añadir bastante información a los paquetes que enviar. Debido a que los paquetes para enviar tienen un tamaño máximo, cuanta más información añada el protocolo para su gestión, menos información que proviene de la aplicación podrá contener ese paquete (el segmento TCP tiene una sobrecarga de 20 bytes en cada segmento, mientras que UDP solo añade 8 bytes). Por eso, cuando es más importante la velocidad que la fiabilidad, se utiliza UDP. En cambio, TCP asegura la recepción en destino de la información para transmitir.

-UDP: proporciona un nivel de transporte no fiable de datagramas, ya que apenas añade la información necesaria para la comunicación extremo a extremo al paquete que envía al nivel inferior. Lo utilizan aplicaciones como NFS (Network File System) y RCP (comando para copiar ficheros entre ordenadores remotos), pero sobre todo se emplea en tareas de control y en la transmisión de audio y vídeo a través de una red. No introduce retardos para establecer una conexión, no mantiene estado de conexión alguno y no realiza seguimiento de estos parámetros. Así, un servidor dedicado a una aplicación particular puede soportar más clientes activos cuando la aplicación corre sobre UDP en lugar de sobre TCP.

-TCP: es el protocolo que proporciona un transporte fiable de flujo de bits entre aplicaciones. Está pensado para poder enviar grandes cantidades de información de forma fiable, liberando al programador de la dificultad de gestionar la fiabilidad de la conexión (retransmisiones, pérdida de paquetes, orden en el que llegan los paquetes, duplicados de paquetes...) que gestiona el propio protocolo. Pero la complejidad de la gestión de la fiabilidad tiene un coste en eficiencia, ya que para llevar a cabo las gestiones anteriores se tiene que añadir bastante información a los paquetes que enviar. Debido a que los paquetes para enviar tienen un tamaño máximo, cuanta más información añada el protocolo para su gestión, menos información que proviene de la aplicación podrá contener ese paquete (el segmento TCP tiene una sobrecarga de 20 bytes en cada segmento, mientras que UDP solo añade 8 bytes). Por eso, cuando es más importante la velocidad que la fiabilidad, se utiliza UDP. En cambio, TCP asegura la recepción en destino de la información para transmitir.

10. -El Protocolo UDP: UDP es un protocolo no orientado a conexión. Es

decir cuando una maquina A envía paquetes a una maquina B, el flujo es

unidireccional. La transferencia de datos es realizada sin haber

realizado previamente una conexión con la maquina de destino (maquina

B), y el destinatario recibirá los datos sin enviar una confirmación al

emisor (la maquina A). Esto es debido a que la encapsulación de datos

enviada por el protocolo UDP no permite transmitir la información

relacionada al emisor. Por ello el destinatario no conocerá al emisor de

los datos excepto su IP.

-El Protocolo TCP: Contrariamente a UDP, el protocolo TCP está orientado

a conexión. Cuando una máquina A envía datos a una máquina B, la

máquina B es informada de la llegada de datos, y confirma su buena

recepción. Aquí interviene el control CRC de datos que se basa en una

ecuación matemática que permite verificar la integridad de los datos

transmitidos. De este modo, si los datos recibidos son corruptos, el

protocolo TCP permite que los destinatarios soliciten al emisor que

vuelvan a enviar los datos corruptos.

Suscribirse a:

Entradas (Atom)